New Relic インフラストラクチャ統合にはAWS Security Lake の統合が含まれており、セキュリティ ログ データを New Relic に送信できるようになります。

統合を使用して、 Security Lake からテレメトリ データを収集して New Relic に送信します。この統合を使用して、サービスを監視し、受信データをクエリし、ダッシュボードを構築して、すべてを一目で確認できます。

統合をアクティブ化する

この統合を有効にするには、S3 ログ フォワーダーをセットアップします。簡単で便利なサーバーレス フォワーダー アプリケーションを使用することをお勧めしますが、独自に設定することもできます。

ヒント

Security Lake 監視設定には 2 つのオプションがあります。複数のリージョンを統合して手順の繰り返しを避けることも、リージョンごとに設定することもできます。詳細については、 「複数のリージョンの管理」を参照してください。

前提条件

この統合を有効にする前に、まず Security Lake に対して次の手順が完了していることを確認してください。

- Amazon Security Lake の スタートガイドに記載されている手順を完了します。

- Security Lake サブスクライバ ガイドの手順に従って、データ アクセスを備えたサブスクライバをセットアップするための前提条件を完了します。

設定手順

実行する手順の概要は次のとおりです。

- Security Lake サブスクライバーを作成します。

- 専用の Amazon Security Lake ログフォワーダーをインストールします。

- ログ データを見つけて使用します。

Security Lake サブスクライバーを作成する

AWS コンソールで Security Lake 機能に移動します。

Subscribers選択し、次にCreate Subscriberを選択します。

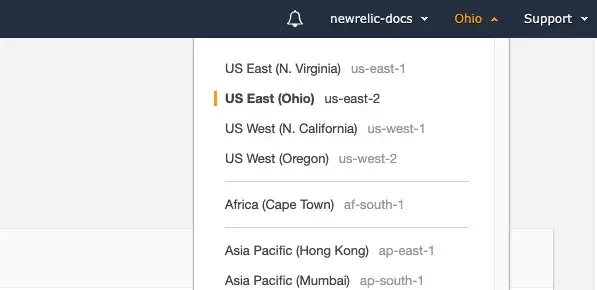

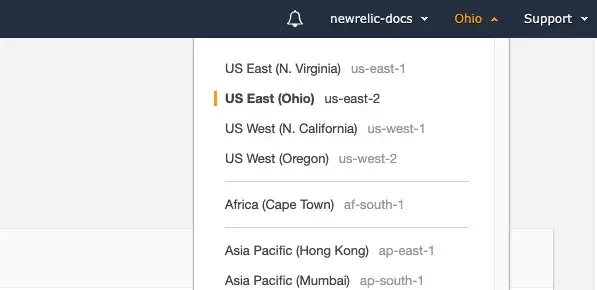

加入者に名前を付け、地域を選択します。

New Relic に送信するログおよびイベント ソースを選択します。

以下の説明に従って、残りの詳細を入力します。

フィールド | 価値 |

|---|

Data access method

| S3 |

Account ID

| New Relic が提供するサーバーレス アプリケーションをインストールする予定の AWS account ID を挿入します。 |

External ID

| New Relic AccountIDを挿入します。詳細については、 「外部 ID」を参照してください。 |

Notification details

| SQS キュー |

Createを選択します。

Subscriber detailsページから、 AWS role IDとSubscription endpoint ARN をコピーします。 次のステップで必要になります。

Amazon Security Lake ログフォワーダーをインストールする

ログ フォワーダーをインストールするには:

- AWS Serverless Application Repository をブラウザで開きます。

newrelicを検索し、 Show apps that create custom IAM roles or resource policiesをチェックしてnewrelic-securitylake-s3-processor-LogForwarderを見つけます。newrelic-securitylake-s3-processor-LogForwarderの詳細をクリックし、 Deployをクリックします。- 前の手順の

AWS role ID ARN をコピーして、 SecurityLakeSubscriberRoleArnフィールドに貼り付けます。 - 前の手順の

Subscription endpoint ARN をコピーして、 SecurityLakeSubscriberRoleArnフィールドに貼り付けます。 - 前の手順で追加した

ExternalID を入力します。 NRLicenseKeyフィールドに入力してください。- 確認してDeployを選択します。

詳細については、 Amazon Security Lake ログフォワーダーのドキュメント を参照してください。

ログデータの検索と使用

New Relicでログを見つけるには、one.newrelic.com > All capabilities > Logs に移動して Attributes を product.name に設定し、必要なログ ソースを選択します。

現在、次のログ ソースがサポートされています。

ヒント

Amazon Security Lake は、ログに OCSF スキーマ を使用します。

Security Lake ログで確認できる属性は次のとおりです。

次の属性のデータを表示するには、 Amazon VPC ログにクエリを実行してください:

名前 | 説明 | データ型 |

|---|

activity_id

| アクティビティ ID | 整数 |

activity_name

| 活動名 | ストリング |

aws.invoked_function_arn

| 呼び出されたログ転送関数の ARN | ストリング |

aws.s3_bucket_name

| ログの転送元の S3 バケットの名前 | ストリング |

aws.s3_key

| フロー ログからのセキュリティ イベントのキー レコード | ストリング |

category_name

| ログのカテゴリの名前 | ストリング |

category_uid

| カテゴリの一意の ID | 整数 |

class_name

| ログクラスの名前 | ストリング |

class_uid

| クラスの一意の ID | 整数 |

cloud.account_uid

| フロー ログが発生した AWS アカウント | ストリング |

cloud.provider

| クラウド プロバイダーの名前を示します - この場合 AWS | ストリング |

cloud.region

| フロー ログが発生した AWS リージョン | ストリング |

cloud.zone

| フロー ログが発生した AWS ゾーン | ストリング |

connection_info.boundary

| フローログの境界 | ストリング |

connection_info.boundary_id

| 境界のID | 整数 |

connection_info.direction

| 接続がインバウンドかアウトバウンドかを示します | ストリング |

connection_info.direction_id

| 方向のID | 整数 |

connection_info.protocol_num

| フローのプロトコル番号 | 整数 |

connection_info.protocol_ver

| プロトコル バージョン | ストリング |

connection_info.tcp_flags

| TCPフラグ | 整数 |

dst_endpoint.instance_uid

| 宛先のインスタンス ID | ストリング |

dst_endpoint.interface_uid

| 宛先のインターフェース ID | ストリング |

dst_endpoint.intermediate_ips

| 宛先の中間 IP アドレス | ストリング |

dst_endpoint.ip

| 宛先の IP アドレス | ストリング |

dst_endpoint.port

| 目的地の港 | 整数 |

dst_endpoint.subnet_uid

| 宛先のサブネット ID | ストリング |

dst_endpoint.svc_name

| 宛先のサービス名 | ストリング |

dst_endpoint.vpc_uid

| 宛先の VPC ID | ストリング |

end_time

| フローの終了時間 | 整数 |

logtype

| ログタイプを定義します | ストリング |

metadata.product.feature.name

| ログが発生した地物の名前 | ストリング |

metadata.product.name

| ログが発生した製品の名前 | ストリング |

metadata.product.vendor_name

| ログのベンダー名。この場合 AWS | ストリング |

metadata.product.version

| 製品バージョンの名前 | ストリング |

metadata.profiles

| プロファイルの名前 | ストリング |

metadata.version

| メタデータ バージョン | ストリング |

newrelic.source

| New Relic のログのソース | ストリング |

plugin.type

| 使用するプラグインの種類 | ストリング |

plugin.version

| 使用するプラグインのバージョン | ストリング |

severity

| ログ結果の重大度レベル | ストリング |

severity_id

| 重大度レベルのID | 整数 |

src_endpoint.instance_uid

| ソースのインスタンス ID | ストリング |

src_endpoint.interface_uid

| ソースのインターフェース ID | ストリング |

src_endpoint.intermediate_ips

| ソースの中間 IP アドレス | ストリング |

src_endpoint.ip

| ソースの IP アドレス | ストリング |

src_endpoint.port

| ソースのポート | 整数 |

src_endpoint.subnet_uid

| ソースのサブネット ID | ストリング |

src_endpoint.svc_name

| ソースのサービス名 | ストリング |

src_endpoint.vpc_uid

| ソースの VPC ID | ストリング |

start_time

| 始まる時間 | 整数 |

time

| 始まる時間 | 整数 |

timestamp

| ログが New Relic に到達した時間 | 整数 |

traffic.bytes

| 送受信中のバイト数 | 整数 |

traffic.packets

| 送受信されるパケットの量 | 整数 |

type_name

| イベントタイプ名 | ストリング |

type_uid

| イベントタイプのID | 整数 |

unmapped

| フィールドにマップされていない未解析データ | ストリング |

次の属性のデータを表示するには、 CloudTrail ログにクエリを実行してください:

名前 | 説明 | データ型 |

|---|

activity_id

| アクティビティ ID | 整数 |

activity_name

| 活動名 | ストリング |

api.operation

| APIアクティビティの操作 | ストリング |

api.request.uid

| APIリクエストの一意のID | ストリング |

api.response.error

| APIリクエストのエラー応答 | ストリング |

api.response.message

| APIレスポンスのメッセージ | ストリング |

api.service.name

| リクエストが発生したサービスの名前 | ストリング |

api.version

| APIバージョン | ストリング |

aws.invoked_function_arn

| 呼び出されたログ転送関数の ARN | ストリング |

aws.s3_bucket_name

| ログの転送元の S3 バケットの名前 | ストリング |

aws.s3_key

| フロー ログからのセキュリティ イベントのキー レコード | ストリング |

category_name

| ログのカテゴリの名前 | ストリング |

category_uid

| カテゴリの一意の ID | 整数 |

class_name

| ログクラスの名前 | ストリング |

class_uid

| クラスの一意の ID | 整数 |

cloud.provider

| クラウド プロバイダーの名前を示します - この場合 AWS | ストリング |

cloud.region

| フロー ログが発生した AWS リージョン | ストリング |

http_request.user_agent

| HTTPリクエストのユーザーエージェント | ストリング |

identity.idp.name

| リクエスタのIDP名 | ストリング |

identity.invoked_by

| リクエストを呼び出す機能の名前 | ストリング |

identity.session.created_time

| セッション作成時間 | 整数 |

identity.session.issuer

| 発行者の ARN | ストリング |

identity.session.mfa

| MFA が有効になっている | ブール値 |

identity.user.account_uid

| ユーザーの AWS アカウント | ストリング |

identity.user.credential_uid

| ユーザーの資格情報 ID | ストリング |

identity.user.name

| ユーザーの名前 | ストリング |

identity.user.type

| ユーザーのタイプ | ストリング |

identity.user.uid

| ユーザーのID | ストリング |

identity.user.uuid

| ユーザーのARN | ストリング |

logtype

| ログタイプを定義します | ストリング |

metadata.product.feature.name

| ログが発生した地物の名前 | ストリング |

metadata.product.name

| ログが発生した製品の名前 | ストリング |

metadata.product.vendor_name

| ログのベンダー名。この場合 AWS | ストリング |

metadata.product.version

| 製品バージョンの名前 | ストリング |

metadata.profiles

| プロファイルの名前 | ストリング |

metadata.version

| メタデータ バージョン | ストリング |

newrelic.source

| New Relic のログのソース | ストリング |

plugin.type

| 使用するプラグインの種類 | ストリング |

plugin.version

| 使用するプラグインのバージョン | ストリング |

ref_event_uid

| 参照イベントの一意の ID | ストリング |

resources

| 資力 | ストリング |

severity

| ログ結果の重大度レベル | ストリング |

severity_id

| 重大度レベルのID | 整数 |

src_endpoint.domain

| ソースのドメイン | ストリング |

src_endpoint.ip

| ソースの IP アドレス | ストリング |

src_endpoint.uid

| ソースの一意の ID | ストリング |

time

| 始まる時間 | 整数 |

timestamp

| ログが New Relic に到達した時間 | 整数 |

type_name

| イベントタイプ名 | ストリング |

type_uid

| イベントタイプのID | 整数 |

unmapped

| フィールドにマップされていない未解析データ | ストリング |

次の属性のデータを表示するには、 Security Hub ログにクエリを実行してください:

名前 | 説明 | データ型 |

|---|

activity_id

| アクティビティ ID | 整数 |

activity_name

| 活動名 | ストリング |

answers

| 答え | ストリング |

aws.invoked_function_arn

| 呼び出されたログ転送関数の ARN | ストリング |

aws.s3_bucket_name

| ログの転送元の S3 バケットの名前 | ストリング |

aws.s3_key

| フロー ログからのセキュリティ イベントのキー レコード | ストリング |

category_name

| ログのカテゴリの名前 | ストリング |

category_uid

| カテゴリの一意の ID | 整数 |

class_name

| ログクラスの名前 | ストリング |

class_uid

| クラスの一意の ID | 整数 |

cloud.account_uid

| AWS アカウントの ID | ストリング |

cloud.provider

| クラウド プロバイダーの名前を示します - この場合 AWS | ストリング |

cloud.region

| フロー ログが発生した AWS リージョン | ストリング |

connection_info.direction

| 接続の方向 | ストリング |

connection_info.direction_id

| 接続方向の ID | 整数 |

connection_info.protocol_name

| 接続のプロトコル | ストリング |

dst_endpoint.instance_uid

| 宛先インスタンス ID | ストリング |

dst_endpoint.interface_uid

| 宛先インターフェイス ID | ストリング |

logtype

| ログタイプを定義します | ストリング |

metadata.product.feature.name

| ログが発生した地物の名前 | ストリング |

metadata.product.name

| ログが発生した製品の名前 | ストリング |

metadata.product.vendor_name

| ログのベンダー名。この場合 AWS | ストリング |

metadata.product.version

| 製品バージョンの名前 | ストリング |

metadata.profiles

| プロファイルの名前 | ストリング |

metadata.version

| メタデータ バージョン | ストリング |

newrelic.source

| New Relic のログのソース | ストリング |

plugin.type

| 使用するプラグインの種類 | ストリング |

plugin.version

| 使用するプラグインのバージョン | ストリング |

query.class

| クエリ クラス | ストリング |

query.hostname

| クエリのホスト名 | ストリング |

query.type

| クエリの種類 | ストリング |

rcode

| 応答コード | ストリング |

rcode

| 応答コード ID | 整数 |

severity

| ログ結果の重大度レベル | ストリング |

severity_id

| 重大度レベルのID | 整数 |

src_endpoint.instance_uid

| ソースのインスタンス ID | ストリング |

src_endpoint.ip

| ソースの IP アドレス | ストリング |

src_endpoint.port

| ソースのポート | 整数 |

src_endpoint.vpc_uid

| ソースの VPC ID | ストリング |

time

| 始まる時間 | 整数 |

timestamp

| ログが New Relic に到達した時間 | 整数 |

type_name

| イベントタイプ名 | ストリング |

type_uid

| イベントタイプのID | 整数 |

unmapped

| フィールドにマップされていない未解析データ | ストリング |

次の属性のデータを表示するには、 Route 53 ログにクエリを実行してください:

名前 | 説明 | データ型 |

|---|

activity_id

| アクティビティ ID | 整数 |

activity_name

| 活動名 | ストリング |

aws.invoked_function_arn

| 呼び出されたログ転送関数の ARN | ストリング |

aws.s3_bucket_name

| ログの転送元の S3 バケットの名前 | ストリング |

aws.s3_key

| フロー ログからのセキュリティ イベントのキー レコード | ストリング |

category_name

| ログのカテゴリの名前 | ストリング |

category_uid

| カテゴリの一意の ID | 整数 |

class_name

| ログクラスの名前 | ストリング |

class_uid

| クラスの一意の ID | 整数 |

cloud.account_uid

| AWS アカウントの ID | ストリング |

cloud.provider

| クラウド プロバイダーの名前を示します - この場合 AWS | ストリング |

cloud.region

| フロー ログが発生した AWS リージョン | ストリング |

compliance.requirements

| コンプライアンス要件 | ストリング |

compliance.status

| コンプライアンス状況 | ストリング |

compliance.status_detail

| コンプライアンス状況の詳細 | ストリング |

confidence

| 自信 | ストリング |

finding.created_time

| 所見の作成時間 | 整数 |

finding.desc

| 所見の説明 | ストリング |

finding.first_seen_time

| 発見が最初に見られた時間 | 整数 |

finding.last_seen_time

| 発見が最後に見られた時間 | 整数 |

finding.first_seen_time

| 発見が最初に見られた時間 | ストリング |

finding.modified_time

| 調査結果が変更された時刻 | 整数 |

finding.related_events

| 発見に関連するイベント | ストリング |

finding.remediation.desc

| 検出結果の修復に関する情報 | ストリング |

finding.remediation.kb_articles

| 調査結果の修復に関するナレッジベースの記事 | ストリング |

finding.src_url

| 調査結果のソースの URL | ストリング |

finding.title

| 所見のタイトル | ストリング |

finding.types

| 結果に関連するタイプのリスト | ストリング |

finding.uid

| 結果のARN | ストリング |

logtype

| ログタイプを定義します | ストリング |

malware

| マルウェア | ストリング |

metadata.product.feature.name

| ログが発生した地物の名前 | ストリング |

metadata.product.name

| ログが発生した製品の名前 | ストリング |

metadata.product.vendor_name

| ログのベンダー名。この場合 AWS | ストリング |

metadata.product.version

| 製品バージョンの名前 | ストリング |

metadata.profiles

| プロファイルの名前 | ストリング |

metadata.version

| メタデータ バージョン | ストリング |

newrelic.source

| New Relic のログのソース | ストリング |

plugin.type

| 使用するプラグインの種類 | ストリング |

plugin.version

| 使用するプラグインのバージョン | ストリング |

process.created_time

| プロセス作成時間 | ストリング |

process.file.name

| プロセスファイル名 | ストリング |

process.file.path

| プロセス ファイル パス | ストリング |

process.file.type_id

| プロセス ファイル タイプ ID | 整数 |

process.name

| プロセス名 | ストリング |

process.parent_process.pid

| 親プロセスのプロセス ID | ストリング |

process.pid

| プロセス ID | ストリング |

process.terminated_time

| プロセス終了時間 | ストリング |

resources

| 資力 | ストリング |

severity

| ログ結果の重大度レベル | ストリング |

severity_id

| 重大度レベルのID | 整数 |

state

| 所見の状態 | ストリング |

state_id

| 結果の状態 ID | ストリング |

time

| 始まる時間 | 整数 |

timestamp

| ログが New Relic に到達した時間 | 整数 |

type_name

| イベントタイプ名 | ストリング |

type_uid

| イベントタイプのID | 整数 |

unmapped

| フィールドにマップされていない未解析データ | ストリング |

vulnerabilities

| 脆弱性 | ストリング |

データの使用方法

データの使用方法について詳しくは、 統合データを理解する を参照してください。

アラート

重大な変更を通知するようにを設定できます。 たとえば、重大なエラーや致命的なエラーを関係者に通知するための集計を設定できます。

アラートの作成の詳細については、こちらをご覧ください。

その他の AWS 統合

New Relic AWS 統合の詳細については、こちらをご覧ください。