自動化されたユーザー管理により、SCIM 経由で ID プロバイダーからNew Relicユーザーとグループをインポートして設定できます。 このガイドでは、New Relic Login SCIM/SSO アプリケーションを構成する方法について、OneLogin 固有の詳細を説明します。

要件

このガイドを使用する前に、 自動ユーザー管理の要件 をお読みください。

なお、この手順では、IDプロバイダーとNew Relicの間を行き来する必要があります。

Step 1.認証ドメインの作成とSCIMの有効化

New Relic の認証ドメイン UI へのアクセス方法については、 認証ドメイン UI を参照してください。

まだ認証ドメインがない場合は、 + Add newをクリックして、SCIM プロビジョニングされたユーザー用の新しい認証ドメインを作成します。

その認証ドメインに対して、 Source of usersの下でSCIMを選択します。 後で使用するために API トークンをコピーして保存します。 これは一度だけ表示されることに注意してください。

ステップ2.OneLoginのNew Relicアプリを設定する

次に、 OneLogin's New Relic SAML/SCIM アプリを設定します。 これを設定するには:

- OneLogin Web サイトにアクセスし、アドミニストレーター権限を持つアカウントでサインインします。

- OneLoginホームページから、 Administrationをクリックします。

- OneLogin管理ページから、 Applicationsメニューを選択します。

- OneLoginアプリケーション ページで、 Add Appをクリックします。

- OneLogin「アプリケーションの検索」ページの検索フィールドに「 New Relic by 組織」(「 New Relic by account」ではありません) と入力し、検索結果にアプリケーションが表示されたらクリックします。

- Add New Relic by OrganizationページからSaveをクリックします。

Step 3.SCIM/SSOアプリケーションの設定

New Relic SCIM/SSO アプリケーションの設定は、いくつかのフォームに分かれています。ここでは、設定が必要な各フォームについて説明します。

New Relic by organizationアプリケーション ページから、次のフォームに入力します。

設定フォームへの入力

左側のペインで、 Configurationを選択し、次の操作を実行します。

- authentication domain ID ( New Relic の認証ドメイン UIの上部) とSCIM bearer token (認証ドメイン UI で「SAML 2.0 エンドポイント」として) を取得し、OneLogin アプリの適切なフィールドに入力します。

- 次のセクションで説明するすべての設定が完了するまで、 API Connectionを無効のままにしておきます。 すべての設定が完了したら、接続を有効にします。

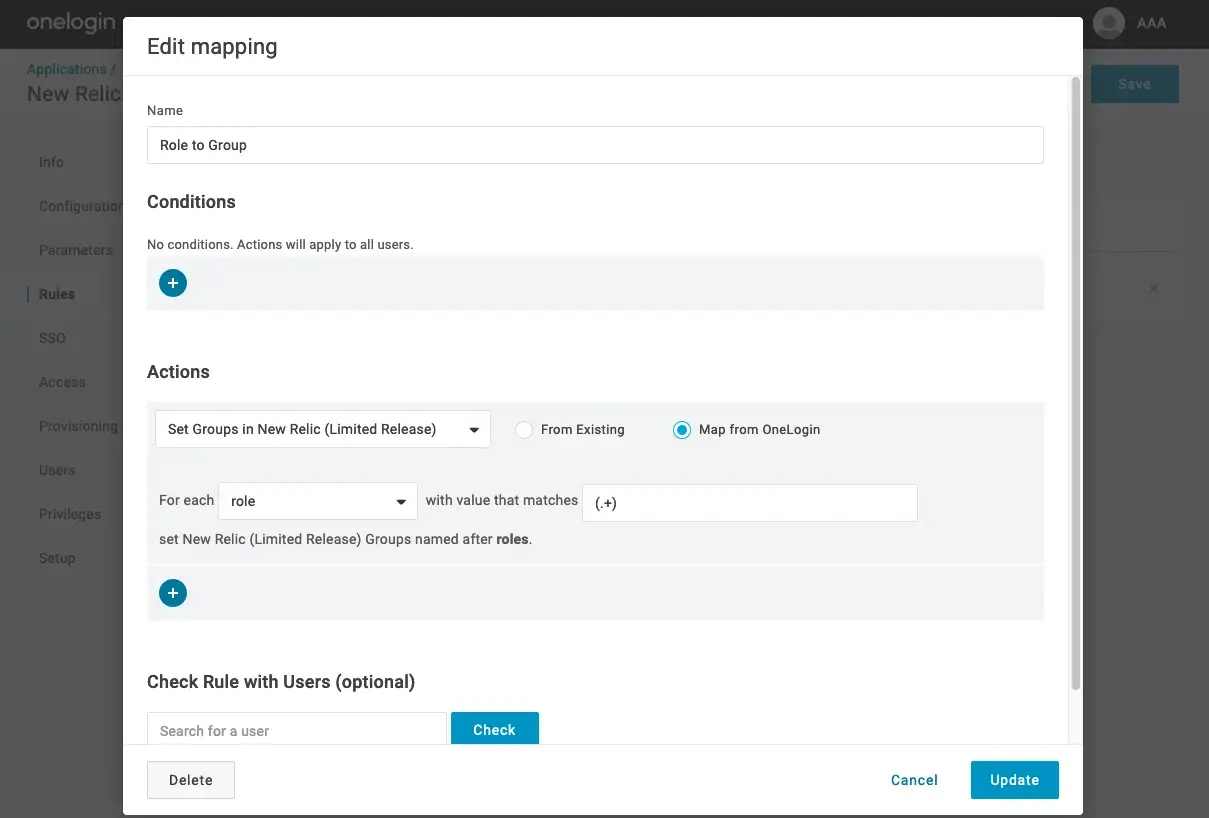

ルールフォームへの入力

ルールを使って、New Relic に送信するユーザーグループを設定します。OneLogin では、ルールを使ってユーザーにグループを提供する方法を説明した ドキュメント を提供しています。

ユーザーと一緒に New Relic に送信するグループのタイプを決定します。 組織でActive Directoryまたは LDAP を使用している場合は、セキュリティ グループを使用して New Relic でユーザーの権限を定義することを選択できます。 もう一つの適切なグループの選択肢は、OneLogin ロールです。

New Relic 側では、ユーザーのグループが権限を定義します。ユーザーとともに送信されるグループは New Relic グループにマッピングされます。

なお、現時点では、OneLogin側からグループを削除する方法はありません。これは、OneLogin社の既知の制限事項です。ルールを削除または変更しても、New Relic にすでに送信されたグループは削除されません。グループを使用したくない場合は、グループからすべてのユーザーを削除すると、New Relicで使用できなくなります。

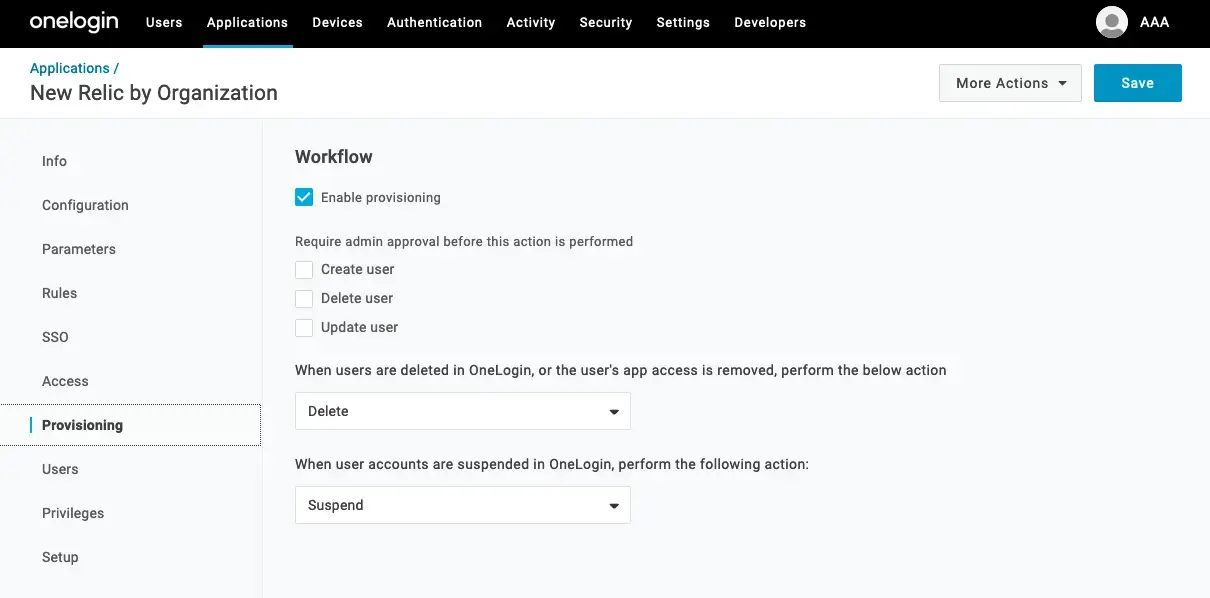

プロビジョニングフォームへの入力

左側のペインで、 Provisioningを選択し、次の操作を実行します。

Enableプロビジョニングを確認してください。

Require admin approval before this action is performedの下で、次のオプションのチェックを外します。

Create user

Delete user

Update user

ヒント

これらのオプションをオフにしないと、管理者が承認するまでSCIMプロビジョニング要求は送信されません。

When users are deleted in OneLogin, or the user's app access is removed, perform the below actionをDeleteに設定します。

When user accounts are suspended in OneLogin, perform the following actionをSuspendに設定します。

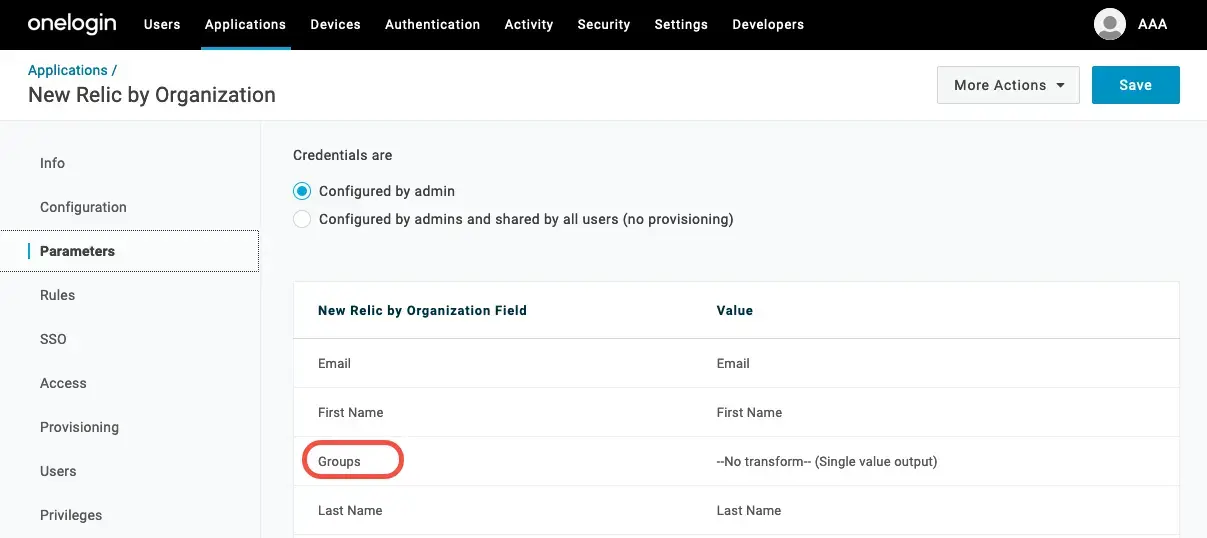

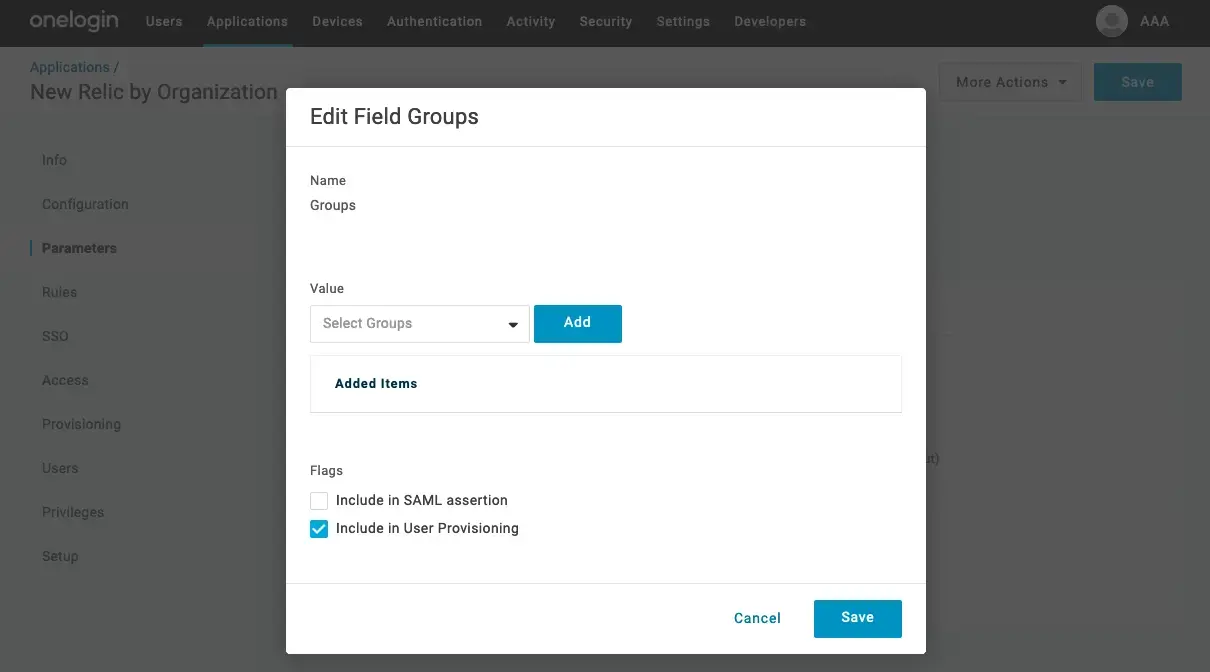

パラメーターフォームへの入力

左側のペインで、 Parametersを選択し、次の操作を実行します。

変更内容の保存

上記のフォームに入力したら、 Saveをクリックします。 次に、 Configurationフォームに戻り、API 接続を有効にします。

Step 4.ユーザーの割り当て

New Relic SCIM/SSO アプリケーションの設定が終了し、New Relic 側の設定も終了したら、アプリケーションへのユーザーの割り当てを開始します。

New Relic SCIM/SSO アプリケーションをユーザーに割り当てます。

- OneLoginのWebサイトにアクセスし、管理者権限のあるアカウントでサインインします。

- OneLogin ホームページから、 Administrationをクリックします。

- OneLogin 管理ページで、 Usersメニューの [ユーザー] 項目を選択します。

- OneLogin Users」ページから、アプリケーションを割り当てるユーザーをクリックします。

- ユーザーのページから、 Applicationsをクリックします。

- ユーザーのアプリケーションページから、プラス記号をクリックし、「"New Relic by Organization" 」アプリケーションを選択します。

- 重要:多くの New Relic 機能でその設定が使用されるため、ユーザーのタイムゾーンを更新することが重要です。 デフォルトの形式は UMT です。 Edit New Relic by Organization login for userページから、IANA タイム ゾーン データベース形式 (Olson タイム ゾーン データベース形式とも呼ばれます) でユーザーのタイム ゾーンを入力し、 Saveをクリックします。 ユーザーは独自のタイムゾーンを設定することもできます。

- Rolesを使用して New Relic グループを定義する場合は、ユーザーのアプリケーション ページで、ユーザーの適切なロールをクリックし、 Save Userをクリックします。

ステップ5.ユーザーのユーザータイプの設定

ユーザーが New Relic でプロビジョニングされると、 User management UIで確認できるようになります。

SCIMを介してNewRelicにユーザーを追加しているが、SCIMを介してユーザータイプを管理していない場合、ユーザーは基本ユーザーとして開始されます。ユーザーをアップグレードするには、次の2つのオプションがあります。

- ユーザーの編集には、ユーザー管理UI を使用します。

- OneLoginアプリでユーザータイプを管理するように設定します。

ステップ 6. グループ アクセスの割り当て

これらの手順が完了すると、 User management UI にアクセスして、New Relic にユーザーが表示されるようになります。ユーザーがNew Relicに存在するようになったので、特定のアカウントの特定のロールへのアクセス権を付与する必要があります。これが行われていない場合、ユーザーはまだ New Relic へのアクセス権を持っていません。この方法については、以下を参照してください。

Step 7.SAML SSOの設定

ユーザーにSAML SSOを有効にするには、 SAMLの説明 を参照してください。