자동화된 사용자 관리를 통해 SCIM을 통해 ID 공급자로부터 뉴스 사용자 및 그룹을 가져오고 구성할 수 있습니다. 이 가이드는 뉴렐릭 로그인 SCIM/SSO 전설을 구성하는 방법에 대한 OneLogin 관련 세부 정보를 제공합니다.

요구 사항

이 가이드를 사용하기 전에 자동화된 사용자 관리 요구 사항 을 읽으십시오.

이 지침은 귀하의 신원 제공자와 New Relic 사이를 왔다갔다 해야 한다는 점에 유의하십시오.

1단계. 인증 도메인 생성 및 SCIM 활성화

New Relic 인증 도메인 UI에 접근하는 방법은 인증 도메인 UI를 참조하십시오.

아직 인증 도메인이 없는 경우 + Add new 클릭하여 SCIM 프로비저닝 사용자를 위한 새 인증 도메인을 생성합니다.

해당 인증 도메인의 경우 Source of users 아래에서 SCIM 선택합니다. 나중에 사용할 수 있도록 API 토큰을 복사하고 저장하세요. 이 내용은 한 번만 표시됩니다.

2단계. OneLogin의 New Relic 앱 설정

다음으로 OneLogin's 뉴렐릭 SAML/SCIM 앱을 설정하겠습니다. 이를 설정하려면:

- OneLogin 웹사이트로 이동하여 관리자 권한이 있는 계정으로 로그인하세요.

- OneLogin 홈 페이지에서 Administration 클릭합니다.

- OneLogin 관리 페이지에서 Applications 메뉴를 선택합니다.

- OneLogin 애플리케이션 페이지에서 Add App 클릭합니다.

- OneLogin 찾기 페이지의 검색 필드에 "뉴렐릭 by 조직"("뉴렐릭 by 계정" 아님)을 입력한 후 검색 결과에 표시되면 합쳐를 클릭합니다.

- Add New Relic by Organization 페이지에서 Save 클릭합니다.

3단계. SCIM/SSO 애플리케이션 구성

New Relic SCIM/SSO 애플리케이션에 대한 구성은 여러 형식으로 나뉩니다. 이 섹션에서는 구성해야 하는 다양한 양식에 대해 설명합니다.

New Relic by organization 제작 페이지에서 다음 양식을 작성하세요.

구성 양식 작성

왼쪽 창에서 Configuration 선택하고 다음을 완료합니다.

- authentication domain ID ( 뉴렐릭 인증 UI의 최상위 및 SCIM bearer token (인증 UI 에서 "SAML 2.0 엔드포인트로))을 가져와 OneLogin 앱의 해당 필드에 입력하세요.

- 다음 섹션에 설명된 모든 설정이 완료될 때까지 API Connection 비활성화된 상태로 둡니다. 모든 설정을 완료한 후 연결을 활성화하세요.

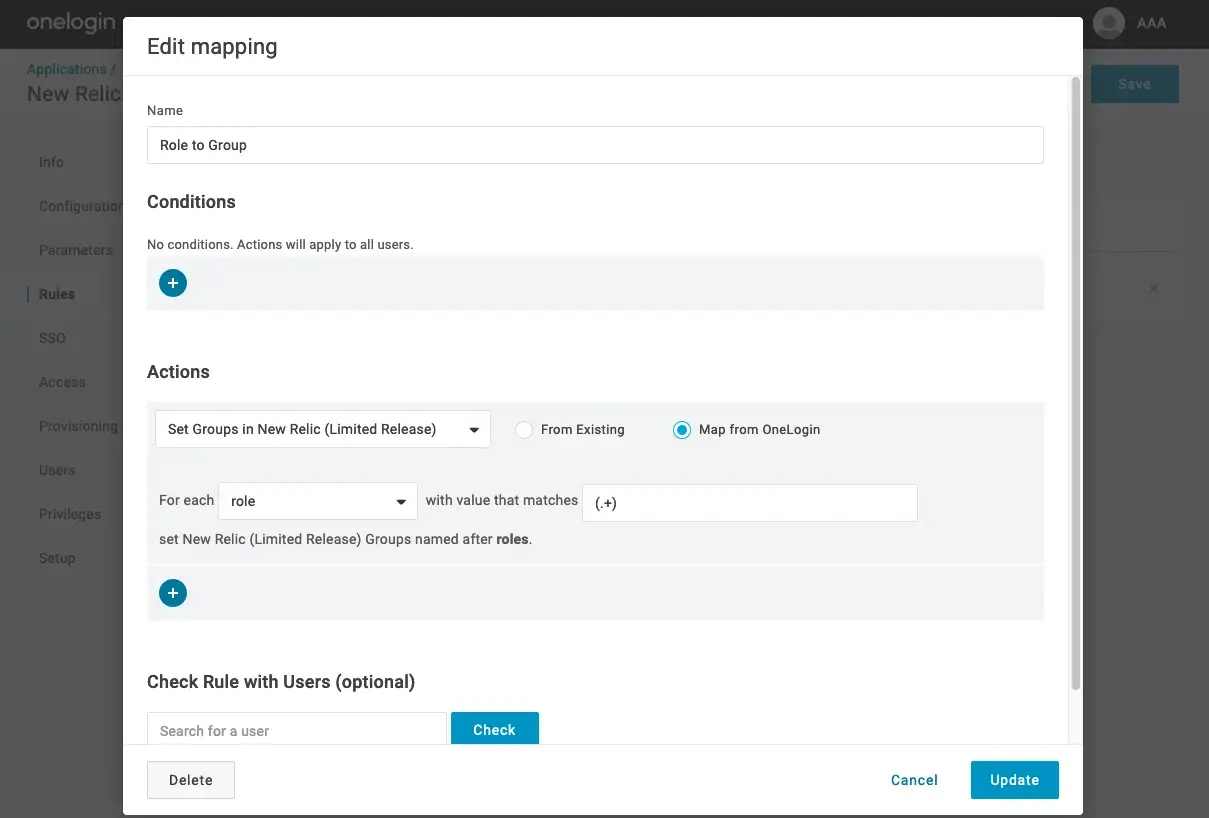

규칙 양식 작성

규칙을 사용하여 New Relic에 보낼 사용자 그룹을 구성합니다. OneLogin은 규칙을 사용하여 사용자를 위한 그룹을 프로비저닝하는 방법을 설명하는 이 설명서 를 제공합니다.

사용자와 함께 뉴렐릭으로 보낼 그룹 유형을 결정하세요. 조직에서 Active Directory 또는 LDAP를 사용하는 경우 보안 그룹을 사용하여 뉴렐릭에서 사용자 권한을 정의할 수 있습니다. 또 다른 합리적인 그룹 선택은 OneLogin 역할입니다.

New Relic 측에서는 사용자 그룹이 권한을 정의합니다. 사용자와 함께 전송되는 그룹은 New Relic 그룹에 매핑됩니다.

현재로서는 OneLogin 측에서 그룹을 삭제할 수 있는 방법이 없습니다. 이것은 OneLogin의 알려진 제한 사항입니다. 규칙을 제거하거나 변경해도 이미 New Relic에 전송된 그룹은 삭제되지 않습니다. 그룹을 더 이상 사용하지 않으려면 그룹에서 모든 사용자를 제거하면 New Relic에서 사용되지 않습니다.

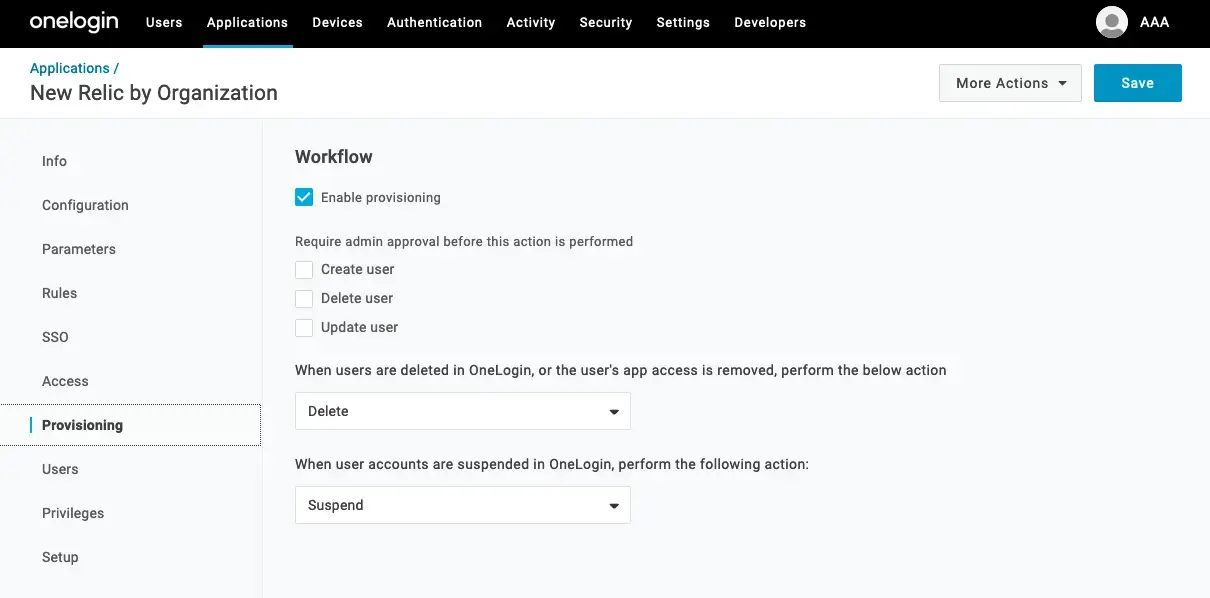

프로비저닝 양식 작성

왼쪽 창에서 Provisioning 선택하고 다음을 완료합니다.

Enable 프로비저닝을 확인하세요.

Require admin approval before this action is performed 아래에서 다음 옵션을 선택 취소하세요.

Create user

Delete user

Update user

팁

이 옵션을 선택 취소하지 않으면 관리자가 승인할 때까지 SCIM 프로비저닝 요청이 전송되지 않습니다.

When users are deleted in OneLogin, or the user's app access is removed, perform the below action 을 Delete 로 설정합니다.

When user accounts are suspended in OneLogin, perform the following action 을 Suspend 로 설정합니다.

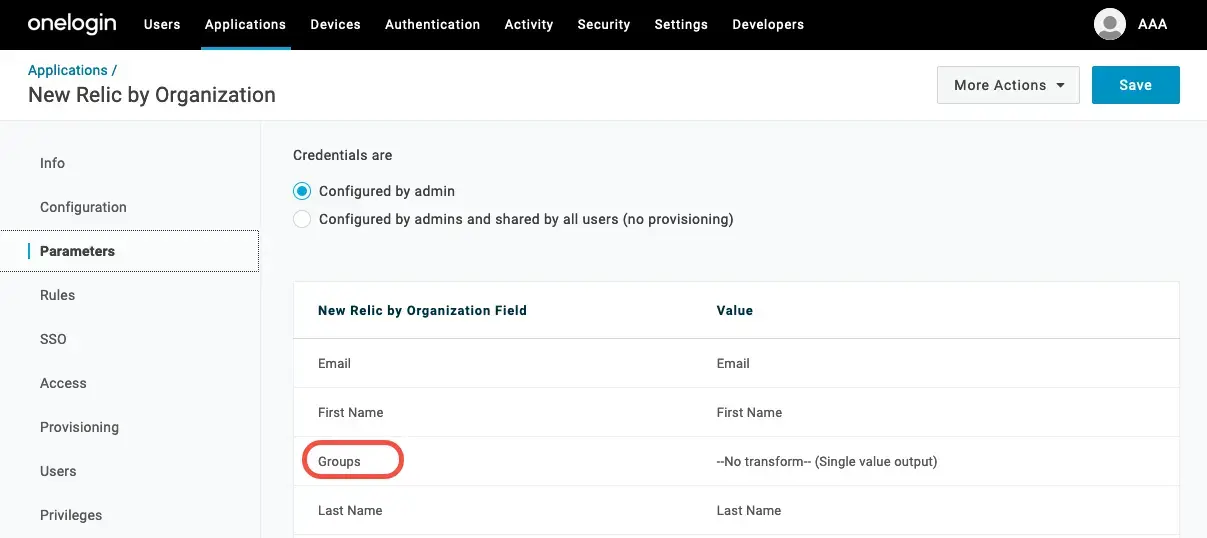

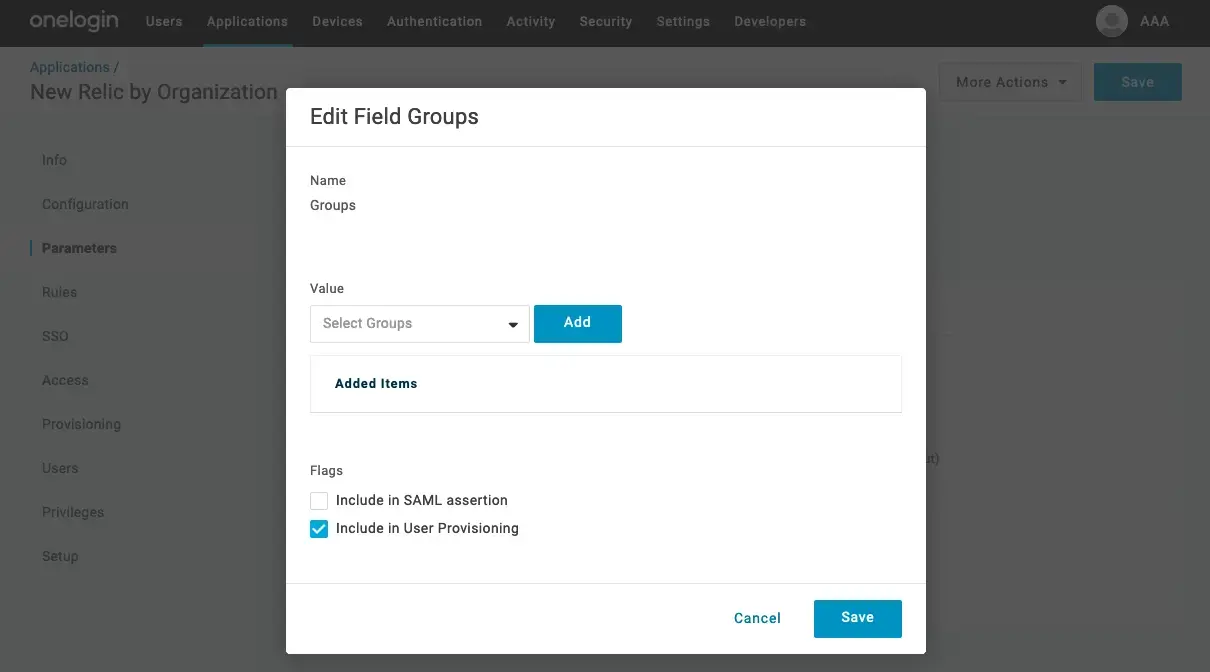

매개변수 양식 작성

왼쪽 창에서 Parameters 선택하고 다음을 완료합니다.

변경 사항 저장

위 양식을 작성한 후 Save 클릭하세요. 그런 다음 Configuration 양식으로 돌아가 API 연결을 활성화합니다.

4단계. 사용자 할당

New Relic SCIM/SSO 애플리케이션 구성이 완료되고 New Relic 측 구성이 완료되면 애플리케이션에 사용자 할당을 시작할 수 있습니다.

사용자에게 New Relic SCIM/SSO 애플리케이션 할당:

- OneLogin 웹 사이트로 이동하여 관리자 권한이 있는 계정으로 로그인합니다.

- OneLogin 홈 페이지에서 Administration 클릭합니다.

- OneLogin 관리 페이지에서 Users 메뉴 사용자 항목을 선택합니다.

- OneLogin 사용자 페이지에서 애플리케이션을 할당할 사용자를 클릭합니다.

- 사용자 페이지에서 Applications 클릭합니다.

- 사용자의 응용 프로그램 페이지에서 더하기 기호를 클릭하고 "조직별 새 유물" 응용 프로그램을 선택합니다.

- 중요: 많은 뉴렐릭 기능이 해당 설정을 사용하기 때문에 사용자의 시간대를 업데이트하는 것이 중요합니다. 기본 형식은 UMT입니다. Edit New Relic by Organization login for user 페이지에서 IANA 시간대 데이터베이스 형식(Olson 시간대 데이터베이스 형식이라고도 함)으로 사용자 시간대를 입력하고 Save 클릭합니다. 사용자는 자신만의 시간대를 설정할 수도 있습니다.

- Roles 사용하여 뉴렐릭 그룹을 정의하는 경우 사용자의 특수 페이지에서 사용자에게 적합한 역할을 클릭한 다음 Save User 클릭합니다.

5단계. 사용자의 사용자 유형 설정

사용자가 뉴렐릭에 프로비저닝되면 User management UI 에서 볼 수 있습니다.

SCIM을 통해 New Relic에 사용자를 추가하지만 SCIM을 통해 사용자 유형 을 관리 하지 않는 경우 기본 사용자 로 시작합니다. 사용자를 업그레이드하려면 두 가지 옵션이 있습니다.

- 사용자 관리 UI 를 사용하여 사용자를 편집합니다.

- 사용자 유형을 관리하도록 OneLogin 앱을 구성합니다.

6단계. 그룹 액세스 할당

이 단계가 완료되면 사용자 관리 UI 로 이동하여 New Relic에서 사용자를 볼 수 있습니다. 이제 사용자가 New Relic에 있으므로 특정 계정의 특정 역할에 대한 액세스 권한을 부여해야 합니다. 이것이 완료되지 않으면 사용자는 아직 New Relic에 액세스할 수 없습니다. 이 작업을 수행하는 방법을 알아보려면 다음을 참조하세요.

7단계. SAML SSO 구성

사용자에 대해 SAML SSO를 활성화하려면 SAML 지침 을 참조하십시오.