VISUALIZAR

Ainda estamos trabalhando nesse recurso, mas adoraríamos que você experimentasse!

Atualmente, esse recurso é fornecido como parte de um programa de visualização de acordo com nossas políticas de pré-lançamento.

Você está procurando obter insights mais profundos sobre a arquitetura do seu serviço, aproveitando os dados da sua conta GitHub Enterprise no local? A integração do New Relic GitHub Enterprise importa repositórios e equipes diretamente para a plataforma New Relic usando um serviço de coletor seguro implantado em sua rede privada.

Com o novo recurso de busca seletiva de dados, você pode escolher exatamente quais tipos de dados importar — sejam equipes, repositórios e pull requests, ou ambos. Esta integração visa aprimorar o gerenciamento e a visibilidade de Equipes, Catálogos e Scorecards dentro do New Relic. Para obter mais informações, consulte o recurso Service Architecture Intelligence.

Pré-requisitos

- Conta GitHub Enterprise no local com privilégios de administrador da organização.

- Ambiente Docker para executar o serviço de coletor em sua rede GitHub Enterprise.

- Conta New Relic com as permissões apropriadas para criar integrações.

Considerações de segurança

Esta integração segue as melhores práticas de segurança:

- Usa a autenticação do GitHub App com permissões mínimas necessárias

- Eventos de webhook são autenticados usando chaves secretas

- Toda a transmissão de dados ocorre via HTTPS

- Nenhuma credencial de usuário é armazenada ou transmitida

- Somente dados de repositórios e equipes são importados

Para configurar a integração do GitHub Enterprise:

Crie e configure um aplicativo GitHub

Na sua instância GHE, navegue até Settings → Developer Settings → GitHub Apps → New GitHub App. Para obter instruções detalhadas sobre como criar um GitHub App, consulte a documentação do GitHub sobre como registrar um GitHub App.

Configurar permissões

Configure as permissões do aplicativo com precisão para garantir a obtenção de dados perfeita durante a sincronização inicial e a escuta eficiente de eventos de webhook posteriormente. As permissões do aplicativo definem o escopo de acesso que o aplicativo tem a vários recursos de repositório e organização no GitHub. Ao personalizar essas permissões, você pode aprimorar a segurança, garantindo que o aplicativo acesse apenas os dados necessários, minimizando a exposição. A configuração adequada facilita a sincronização inicial de dados e o tratamento confiável de eventos, otimizando a integração do aplicativo com o ecossistema do GitHub.

Para obter orientações detalhadas sobre as permissões do GitHub App, consulte a documentação do GitHub sobre como definir permissões para GitHub Apps.

Permissões de repositório necessárias

Configure as seguintes permissões no nível do repositório exatamente como mostrado para habilitar a sincronização de dados:

Administração: Somente leitura ✓

Verificações: Somente leitura ✓

Status de commit: Selecionado ✓

Conteúdo: Selecionado ✓

Propriedades personalizadas: Selecionado ✓

Implantações: Somente leitura ✓

Metadados: Somente leitura (obrigatório) ✓

Pull requests: Selecionado ✓

Webhooks: Somente leitura ✓

Permissões de organização necessárias

Configure as seguintes permissões no nível da organização exatamente como mostrado:

Administração: Somente leitura ✓

Funções de organização personalizadas: Somente leitura ✓

Propriedades personalizadas: Somente leitura ✓

Funções de repositório personalizadas: Somente leitura ✓

Eventos: Somente leitura ✓

Membros: Somente leitura ✓

Webhooks: Somente leitura ✓

Assinaturas de eventos de webhook

Selecione os seguintes eventos de webhook exatamente como mostrado para sincronização e monitoramento em tempo real:

✓ Selecione estes eventos:

check_run- Verifique as atualizações do status da execuçãocheck_suite- Conclusão da suíte de verificaçõescommit_comment- Comentários sobre commitscreate- Criação de branch ou tagcustom_property- Alterações de propriedade personalizadas para atribuições de equipecustom_property_values- Alterações nos valores de propriedades personalizadasdelete- Exclusão de branch ou tagdeployment- Atividades de implantaçãodeployment_review- Processos de revisão de implantaçãodeployment_status- Atualizações de status de implantaçãofork- Eventos de fork do repositórioinstallation_target- Alterações na instalação do aplicativo GitHublabel- Alterações de rótulos em problemas e solicitações pullmember- Alterações no perfil do membromembership- Adições e remoções de membrosmeta- Alterações de metadados do aplicativo GitHubmilestone- Alterações de marcosorganization- Alterações no nível da organizaçãopublic- Alterações de visibilidade do repositóriopull_request- Atividades de pull requestpull_request_review- Atividades de revisão de pull requestpull_request_review_comment- Atividades de comentários de revisãopull_request_review_thread- Atividades de thread de revisão de pull requestpush- Pushs e commits de códigorelease- Publicações e atualizações de lançamentorepository- Criação, exclusão e modificações de repositóriosstar- Eventos de estrela do repositóriostatus- Atualizações de status de committeam- Criação e modificações de equipeteam_add- Adições de membros da equipewatch- Eventos de observação do repositórioDica

Melhor prática de segurança: Para reduzir a exposição à segurança, siga o princípio do acesso de privilégio mínimo e habilite apenas as permissões mínimas necessárias para as necessidades de sua integração.

Configurar webhooks

Configure a URL do Webhook e crie um Event Secret personalizado para comunicação segura:

URL do Webhook: Use o seguinte formato com base na implantação do serviço de coletor:

- Para HTTP:

http://your-domain-name/github/sync/webhook - Para HTTPS:

https://your-domain-name/github/sync/webhook

Exemplo: Se o seu serviço de coleta for implantado em

collector.yourcompany.com, a URL do webhook seria:https://collector.yourcompany.com/github/sync/webhook- Para HTTP:

Segredo do evento: Gere uma string aleatória segura (32+ caracteres) para autenticação de webhook. Salve este valor, pois você precisará dele para a variável de ambiente

GITHUB_APP_WEBHOOK_SECRET.Gerar e converter chaves

Após criar o GitHub App, você precisa gerar uma chave privada. Nas configurações do seu GitHub App, clique em Generate a private key. O aplicativo gerará e fará o download automaticamente de um ID de aplicativo exclusivo e um arquivo de Chave Privada (formato .pem). Salve-os com segurança, pois eles serão necessários para a configuração do serviço de coletor.

Converta seu arquivo de chave privada baixado para o formato DER e, em seguida, codifique-o em Base64:

Passo 1: Converter .pem para formato DER

bash$openssl rsa -outform der -in private-key.pem -out output.derPasso 2: Codificar o arquivo DER em Base64

bash$# For Linux/macOS$base64 -i output.der -o outputBase64$cat outputBase64 # Copy this output$$# For Windows (using PowerShell)$[Convert]::ToBase64String([IO.File]::ReadAllBytes("output.der"))$$# Alternative for Windows (using certutil)$certutil -encode output.der temp.b64 && findstr /v /c:- temp.b64Copie a string Base64 resultante e use-a como o valor da variável de ambiente

GITHUB_APP_PRIVATE_KEYna configuração do seu coletor.✓ Indicadores de sucesso:

- O aplicativo Github foi criado com sucesso

- ID do aplicativo e chave privada são salvos com segurança

- URL do Webhook configurada e acessível

Prepare as variáveis de ambiente

Antes de implantar o serviço de coletor, reúna as seguintes informações:

Variáveis de ambiente obrigatórias

Variável | Fonte | Como obter |

|---|---|---|

| New Relic | Gere uma chave de API no painel New Relic. |

| New Relic | Gere uma Chave de Licença no painel New Relic. |

| Servidor GHE | A URL base para seu servidor GHE (por exemplo,

). |

| GitHub App | O ID exclusivo do aplicativo gerado quando você criou o GitHub App. |

| GitHub App | O conteúdo do arquivo de chave privada (

), convertido em uma string Base64. Consulte a etapa 1 para obter instruções de conversão. |

| GitHub App | O valor do Event Secret personalizado que você definiu ao criar o GitHub App. |

Variáveis de ambiente SSL opcionais

As seguintes são variáveis de ambiente opcionais para fazer HTTPS da API.

Variável opcional | Fonte | Como obter |

|---|---|---|

| Configuração SSL | Caminho para o arquivo de keystore SSL para configuração HTTPS. Consulte as instruções de configuração do certificado SSL abaixo. |

| Configuração SSL | Senha para o arquivo do keystore SSL. Esta é a senha que você define ao criar o keystore PKCS12. |

| Configuração SSL | Tipo do keystore SSL (por exemplo, PKCS12, JKS). Use PKCS12 ao seguir as instruções de configuração SSL abaixo. |

| Configuração SSL | Alias para a chave SSL dentro do keystore. Este é o nome que você especifica ao criar o keystore. |

| Configuração SSL | Porta do servidor para comunicação HTTPS. Use 8443 para HTTPS. |

Instruções de configuração do certificado SSL

Para obter um certificado SSL de uma Autoridade de Certificação (CA) confiável para configuração HTTPS, siga estas etapas:

Gerar uma chave privada e uma Solicitação de Assinatura de Certificado (CSR):

bash$openssl req -new -newkey rsa:2048 -nodes -keyout mycert.key -out mycert.csrEnviar o CSR para a CA escolhida: Envie o arquivo

mycert.csrpara a Autoridade de Certificação (CA) escolhida (por exemplo, DigiCert, Let's Encrypt, GoDaddy).Validação completa do domínio: Conclua todas as etapas de validação de domínio necessárias, conforme instruído pela AC.

Baixar o certificado: Baixe os arquivos de certificado emitidos da CA (comumente um arquivo

.crtou.pem).Crie um keystore PKCS12: Combine o certificado e a chave privada em um keystore PKCS12:

bash$openssl pkcs12 -export -in mycert.crt -inkey mycert.key -out keystore.p12 -name mycertUse o keystore: Use o arquivo

keystore.p12gerado como o valor paraSERVER_SSL_KEY_STOREna sua configuração do Docker.

Implantar o serviço de coletor

O serviço de coletor é fornecido como uma imagem Docker. A implantação pode ser feita de duas maneiras:

Opção A: Usando o Docker Compose (recomendado)

Crie um arquivo Docker Compose que automatize o download e a implantação do serviço.

Crie um arquivo

docker-compose.ymlcom o seguinte conteúdo:version: '3.9'services:nr-ghe-collector:image: newrelic/nr-ghe-collector:tag # use latest tag available in dockerhub starting with v*container_name: nr-ghe-collectorrestart: unless-stoppedports:- "8080:8080" # HTTP port, make 8443 in case of HTTPSenvironment:# Required environment variables- NR_API_KEY=${NR_API_KEY:-DEFAULT_VALUE}- NR_LICENSE_KEY=${NR_LICENSE_KEY:-DEFAULT_VALUE}- GHE_BASE_URL=${GHE_BASE_URL:-DEFAULT_VALUE}- GITHUB_APP_ID=${GITHUB_APP_ID:-DEFAULT_VALUE}- GITHUB_APP_PRIVATE_KEY=${GITHUB_APP_PRIVATE_KEY:-DEFAULT_VALUE}- GITHUB_APP_WEBHOOK_SECRET=${GITHUB_APP_WEBHOOK_SECRET:-DEFAULT_VALUE}# Optional SSL environment variables (uncomment and configure if using HTTPS)# - SERVER_SSL_KEY_STORE=${SERVER_SSL_KEY_STORE}# - SERVER_SSL_KEY_STORE_PASSWORD=${SERVER_SSL_KEY_STORE_PASSWORD}# - SERVER_SSL_KEY_STORE_TYPE=${SERVER_SSL_KEY_STORE_TYPE}# - SERVER_SSL_KEY_ALIAS=${SERVER_SSL_KEY_ALIAS}# - SERVER_PORT=8443#volumes: # Uncomment the line below if using SSL keystore# - ./keystore.p12:/app/keystore.p12 # path to your keystore filenetwork_mode: bridgenetworks:nr-network:driver: bridgeDefina suas variáveis de ambiente substituindo os espaços reservados

DEFAULT_VALUEno arquivo Docker Compose pelos seus valores reais ou crie variáveis de ambiente no seu sistema antes de executar o comando.Cuidado

Nunca confirme arquivos de ambiente contendo segredos no controle de versão. Use práticas seguras de gerenciamento de segredos em produção.

Execute o seguinte comando para iniciar o serviço:

bash$docker-compose up -dOpção B: Execução direta da imagem Docker

Você pode baixar a imagem Docker diretamente do nosso registro do Docker Hub e executá-la usando o pipeline CI/CD ou método de implantação preferido da sua organização. Observe que o cliente precisa passar todas as variáveis de ambiente listadas acima ao iniciar o serviço de coletor.

✓ Indicadores de sucesso:

- O serviço do coletor está em execução e acessível na porta configurada

- Os logs do contêiner Docker mostram uma inicialização bem-sucedida sem erros

- O serviço responde a verificações de integridade (se configurado)

Instale o aplicativo GitHub nas organizações

Após a execução do serviço de coletor, você precisa instalar o aplicativo GitHub nas organizações específicas que deseja integrar:

Navegue até sua instância do GitHub Enterprise.

Vá para Settings → Developer Settings → GitHub Apps.

Encontre o aplicativo GitHub que você criou na etapa 1 e clique nele.

Na barra lateral esquerda, clique em Install App.

Selecione as organizações onde deseja instalar o aplicativo.

Escolha se deseja instalar em todos os repositórios ou selecionar repositórios específicos.

Clique em Install para concluir a instalação.

✓ Indicadores de sucesso:

- As entregas de webhook aparecem nas configurações do GitHub App

- Nenhum erro de autenticação nos logs do serviço de coletor

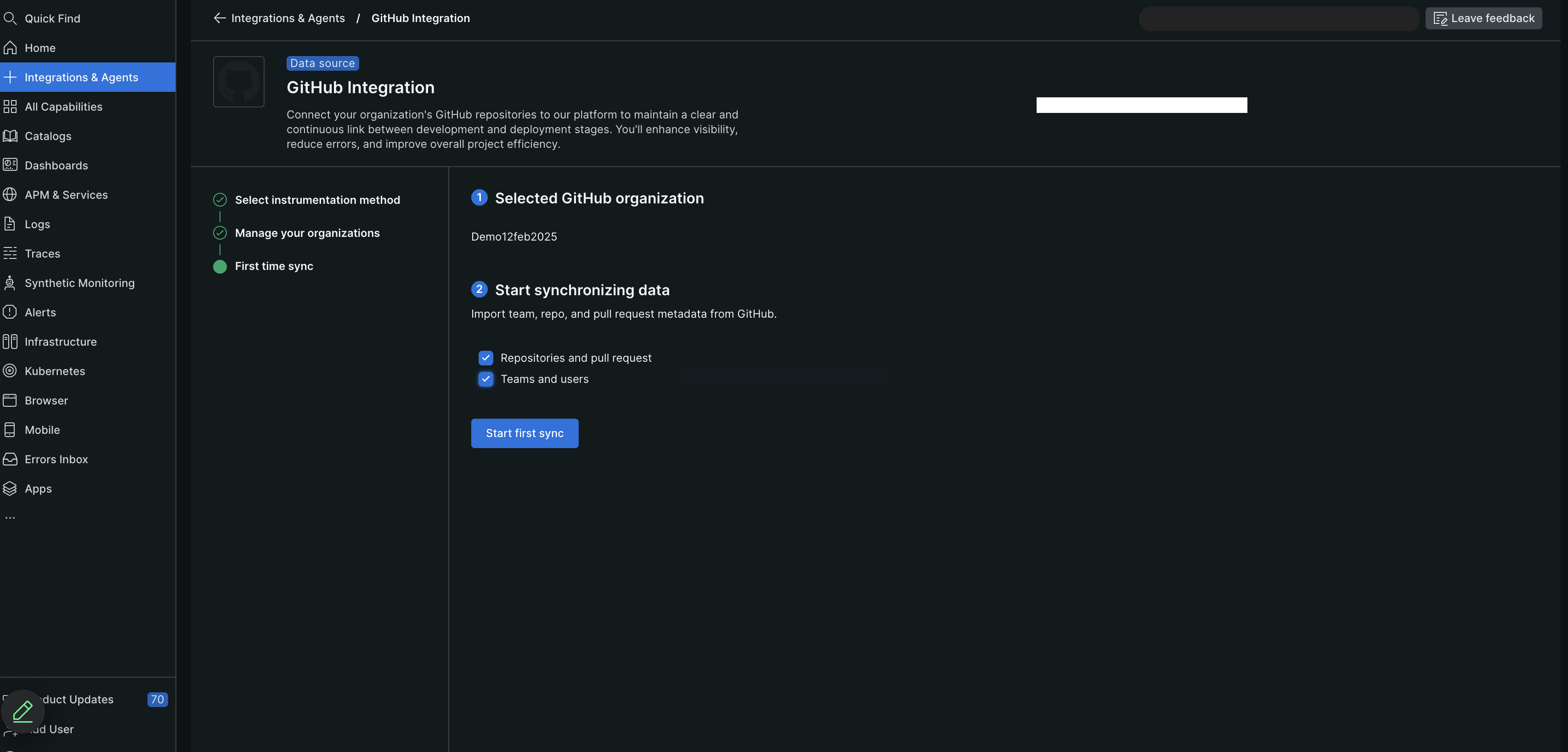

Conclua a configuração da integração na interface do usuário do New Relic

Depois que o serviço de coleta estiver em execução e o GitHub App estiver instalado em sua(s) organização(ões) GHE, conclua a configuração da integração conforme instruído na interface do usuário do New Relic:

As organizações GHE correspondentes aparecerão na interface do usuário do New Relic.

Para iniciar a sincronização inicial de dados, clique em First time sync.

(Opcional) Clique em On-demand sync para sincronizar manualmente os dados.

dica

Você pode sincronizar manualmente os dados uma vez a cada 4 horas. O botão de On-demand sync permanece desabilitado se a sincronização tiver ocorrido nas últimas 4 horas.

Após visualizar a mensagem Sync started (Sincronização iniciada), clique em Continue (Continuar). A tela Integração do GitHub Enterprise exibe a contagem de equipes e repositórios, atualizando a cada 5 segundos. Aguarde de 15 a 30 minutos para a importação completa de todos os dados (o tempo depende da contagem de repositórios).

Visualizando seus dados

Na tela GitHub Enterprise Integration:

Configure as atribuições da equipe (opcional)

Você pode autoatribuir repositórios do GitHub às suas equipes adicionando teamOwningRepo como uma propriedade personalizada no GitHub Enterprise.

Crie a propriedade personalizada no nível da organização e atribua um valor para ela no nível do repositório. Além disso, você pode configurar uma propriedade personalizada para vários repositórios no nível da organização simultaneamente.

Em seguida, no New Relic Teams, ative o recurso Automated Ownership, certificando-se de usar

teamcomo a chave de tag.Depois de configurado, o New Relic corresponde automaticamente cada repositório com sua equipe correta.

Para obter mais informações sobre como criar propriedades personalizadas, consulte a documentação do GitHub.

Resolução de problemas

Problemas e soluções comuns

Falhas na entrega do webhook:

- Verifique se o serviço de coleta está em execução e acessível no GitHub Enterprise

- Verifique as configurações do firewall e a conectividade de rede

Erros de autenticação:

- Verifique se o ID do GitHub App e a chave privada estão configurados corretamente

- Certifique-se de que a chave privada esteja devidamente convertida para o formato DER e codificada em Base64

- Verifique se o segredo do webhook corresponde entre o aplicativo GitHub e a configuração do coletor

Falhas de sincronização:

- Verifique se o aplicativo GitHub tem as permissões necessárias

- Verifique se o aplicativo está instalado nas organizações corretas

- Revise os logs do serviço de coleta para mensagens de erro específicas

Problemas de conectividade de rede:

- Certifique-se de que o serviço de coletor possa alcançar sua instância do GitHub Enterprise

- Verifique se os certificados SSL estão configurados corretamente, se estiver usando HTTPS

- Verifique a resolução DNS para o seu domínio GitHub Enterprise

Desinstalação

Para desinstalar a integração do GitHub Enterprise:

- Navegue até a interface do usuário do GitHub Enterprise.

- Vá para as configurações da organização onde o aplicativo está instalado.

- Desinstale o aplicativo GitHub diretamente da interface do GitHub Enterprise. Esta ação acionará o processo de back-end para interromper a coleta de dados.

- Pare e remova o serviço de coleta do seu ambiente Docker.