New Relic のAWS Lambda向けインストゥルメンテーションは、関数の内部動作を詳細に可視化します。 New Relic エージェントを関数に追加すると、各呼び出しが New Relic によって監視されます。 これにより、関数呼び出しの継続時間、エラーの監視、ソース イベントと関数の応答に関する詳細の記録が可能になります。

/* AWS Lambda 、拡張性の高いイベント主導の計算サービスを提供し、サーバーのプロビジョニングや管理を必要とせずに、アプリケーションとバックエンド サービスを構築して実行できるようにします。 Lambda上のサーバーレスアーキテクチャーが洗練され、ビジネスクリティカルな役割を担うようになると、より広範なアプリケーションエコシステム内でそのパフォーマンス、運用の健全性、およびインターラクションに対する包括的な可視性を実現することが、信頼性と効率性を維持するために不可欠になります。 最新のアプリケーションは、他のさまざまなマイクロサービス、データベース、サードパーティ API と対話する多数のAWS Lambda関数に大きく依存しています。 このような複雑な環境では、観察に関するいくつかの課題に遭遇する可能性があります。 * **根本原因の特定が難しい:** 断続的な速度低下などのパフォーマンスの問題が発生したり、 Lambda関数に関連する重要なトランザクションが失敗したりした場合、失敗している関数や問題の原因を正確に特定することは、複雑なパズルになる可能性があります。 * **サイロ化された監視ビュー:** 専用サーバー レス監視UIと従来のアプリケーション パフォーマンス監視 ( APM ) ビューの間を行き来することになり、パフォーマンスの単一の統一された画像を取得することが困難になる場合があります。 * **非効率的なデータの関連付け:** 情報が別々のサーバーレス システムとAPM監視システムに存在する場合、パフォーマンス データとイベントを効果的に関連付けることは困難になる可能性があります。 * **不完全なエンドツーエンドのトレース:** 分散環境内のLambda関数やその他のサービスを通過する単一のリクエストをエンドツーエンドでシームレスにトレースする際に、課題に直面する可能性があります。 * ** Lambdaの限定的な監視 :** APMツールの完全な診断機能と使い慣れたワークフローをLambda関数に直接適用できないことがよくあります。 * **インサイトの手作業:** Lambdaに関連する問題のコンテキスト全体を理解するには、さまざまなソースからのさまざまな情報をまとめるのに、かなりの手作業が必要になることがよくあります。 これらの観察可能性の課題に対処し、真に統合された監視エクスペリエンスを提供するために、 New Relic AWS Lambda関数を当社のプラットフォームに統合する方法を強化しています。 この取り組みにより、サーバーレス機能がNew Relic APMエクスペリエンスに直接組み込まれ、他のインストゥルメント サービスと並んでサーバーレス機能が第一級住民として扱われます。 私たちの目標は、 Lambda関数に豊富なアプリケーション対応テレメトリーを提供し、完全なコンテキストでパフォーマンスをこれまでより簡単に理解できるようにすることです。 */

主な特徴

統合されたビューを取得します。他のサービスに使用しているのと同じAPMインターフェイス内でLambda関数を監視します。 パフォーマンス メトリクス、トレース、ログ (構成時)、エラーなどのサーバーレス テレメトリーを表示し、すべて 1 か所で関連付けられるため、異なる UI を切り替える必要がなくなります。

APMのパワーを最大限に活用: New Relic APM機能の包括的なスイートをLambda関数に直接適用します。 これには、高度なディストリビューティッド(分散)トレーシング、Errors Inbox による詳細なエラー分析、 Lambda関数を組み込んだサービス マップ、迷ダッシュボードなどが含まれます。 詳細については、 APM のドキュメントを参照してください。

完全なエンドツーエンドのリクエスト トレースを実現します。リクエストがフロントエンド サービスまたは他のマイクロサービスからAWS Lambda関数を介して接続されたコンポーネントに流れる際に、 requestsシームレスにトレースします。 これにより、アーキテクチャー全体にわたるリクエストのレイテンシと依存関係の明確で中断のない全体像が得られます。 詳細については、 ディストリビューティッド(分散)トレーシングのドキュメントを参照してください。

根本原因分析の簡素化:サーバーレス データをAPMのアプリケーション テレメトリーの残りの部分と統合することにより、 Lambda関数内で発生したのか、アップストリーム/ダウンストリーム サービスで発生したのかに関係なく、問題を迅速に特定して診断できます。

サーバーレスの影響をより深く理解する: Lambda関数がアプリケーションおよび主要なビジネス トランザクションの全体的な健全性とパフォーマンスにどのように貢献しているかを明確に確認し、インサイトをデジタル サービス内での役割に深く反映します。

AWS Lambda監視はどのように設定できますか?

New Relicを使用してAWS Lambda監視するには、さまざまな環境、ランタイム、デプロイメント メソッドにわたって計装を構成できます。 設定プロセスについては、次の手順で説明します。

互換性と要件

AWS Lambda が当社の互換性と要件を満たしていることを確認してください。

(オプション)AWSアカウントをNew Relicにリンクする

アカウントをリンクすると、 AWSアカウントのインベントリを作成し、 Lambda関数の CloudWatchメトリクスを自動的に収集する権限を New Relic に付与することになります。 アカウントをリンクすると、 AWSアカウントのリソースがエンティティ エクスプローラーにエンティティとして表示されます。 Lambda関数 エンティティはサーバーレス機能ビューにあります。

次の統合方法のいずれかで、 AWSと New Relic アカウントをリンクできます。

New RelicがLambda関数を監視するには、 New RelicとAWS間の統合をセットアップする必要があります。 レイテンシを削減し、ポーリングrequestsのスロットルを回避するには、メトリクス ストリームを使用することをお勧めします。

メトリクス Streams インテグレーションを使用していない場合は、代わりにAPIポーリング インテグレーションをセットアップすることを選択できます。 デフォルトでは、 Lambdaサービスが有効になっているAPIポーリング統合は、CloudWatchメトリクスに対して 5 分ごとにポーリングを行います。

newrelic-lambda-cliを使用してAPIポーリング統合をセットアップすることはできますが、メトリクス Streams 統合はセットアップできません。

$newrelic-lambda integrations install --nr-account-id YOUR_NR_ACCOUNT_ID \>--nr-api-key YOUR_NEW_RELIC_USER_KEY統合インストール コマンドの 1 つのステップで、 AWS Secrets Managerに NEW_RELIC_LICENSE_KEY シークレットが作成され、セキュリティが向上します。 これは、他のオプションやフラグとともに、 --disable-license-key-secretフラグを使用して構成できます。

AWS Lambda関数を計装する

Lambda関数を計装するには、エージェントと拡張機能が必要です。 これらのコンポーネントは、New Relic Lambda レイヤーにまとめられています。 Lambda レイヤーを使用できない場合は、エージェントと拡張機能を関数に手動で組み込むことができます。 Lambda関数の要件に基づいて、次のいずれかのインストルメンテーション方法を選択します。

メンテーション

Lambda関数がZipファイルとしてパッケージ化されており、レイヤーを追加できる場合は、この方法を使用します。 レイヤーは、ライブラリ、カスタム ランタイム、およびその他の依存関係の配布メカニズムです。 詳細については、 Layered インストゥルメンテーションのドキュメントを参照してください。

Lambda関数がレイヤーを使用できない場合はこのメソッドを使用すると、レイヤーを変更する必要がなく、迅速なデプロイメントが保証されます。 詳細については、 SDK ベースのインストゥルメンテーションのドキュメントを参照してください。

Lambda関数がコンテナ内で実行される場合は、このメソッドを使用します。 コンテナは、アプリケーションに対して一貫性のある分離された実行環境を提供します。New Relic は、New Relic Lambda レイヤー、New Relic Lambda 拡張機能、および New Relic エージェントを含む、事前に構築された Docker イメージを提供します。詳細については、 Containerized コンテナのドキュメントを参照してください。

環境変数を設定する

ヒント

- New Relic CLI を使用して New Relic のLambdaレイヤーをセットアップすると、必須の環境変数が自動的に構成されます。 ただし、デフォルト設定の一部を変更し、監視のニーズに合った環境変数を使用してLambda関数を構成する必要がある場合があります。

- New Relic Lambda 拡張機能を使用している場合は、環境変数を手動で設定する必要があります。

環境変数は、New Relic エージェントと Lambda 拡張機能を構成するために使用されます。 Lambda関数が正しく監視されるようにするには、これらの変数を正しく設定することが重要です。

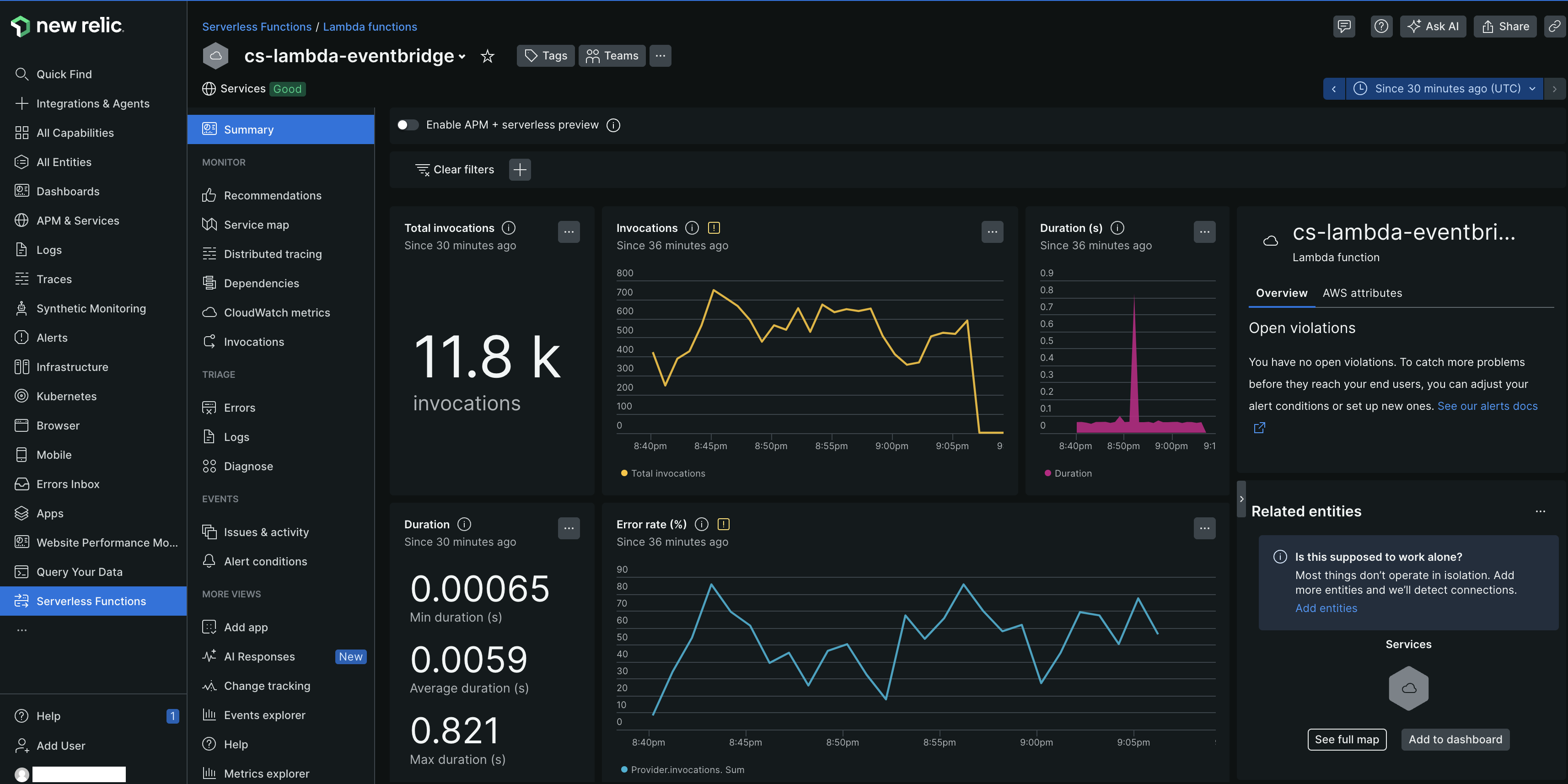

New Relicでデータを探す

AWS Lambda 関数をセットアップしたら、 New Relic APMインターフェースでデータを検索して使用できるようになります。 データはいくつかの主要な領域に編成されており、それぞれがLambda関数のパフォーマンスと状態に異なるインサイトを提供します。

サンプル関数をお試しください

New Relicの Lambda レイヤーをインストゥルメントした後は、サンプル関数を試してみることを強くお勧めします。 これらの実用的な例は、独自のサーバーレス機能を開始するための出発点として使用する必要があります。 これらの例を使用すると、 New Relic Lambda レイヤーやアカウント リンクのテストに慣れることができ、独自のインストゥルメンテーションのリファレンスとしても使用できます。 各例では、権限の追加、ハンドラーをラップするためのランタイム固有の手法、CloudWatch での関数ログ保持の管理などを示します。

Lambda 関数を管理およびデプロイする方法は多数ありますが、この例ではAWS CloudFormation というメカニズムを使用しています。

私たちの例は、New Relic Lambda Extension とともに、このGitHub リポジトリで公開されています。 New Relic がサポートする Lambda ランタイムごとに 1 つあります。

また、ディストリビューティッド(分散)トレーシングの例で、ディストリビューティッド(分散)トレーシングを非自明なサーバーレス アプリケーションに組み込む方法を学ぶこともできます。 これは、Node、Python、 Ruby 、Java 関数を使用して、Lambda 関数を呼び出す可能性のある 2 つの一般的なサービスである SQS と SNS の手動トレース伝播を示しています。

ヒント

手動でテストする場合、テレメトリーデータが遅延する可能性があります。 バッファリングされたテレメトリが配信されるように、関数を再度呼び出す前に 7 秒待つことをお勧めします。

コストの考慮

AWS Lambda のサーバーレス監視を実装すると、追加の AWS 料金が発生する場合があります。 New Relic にデータを報告する newrelic-log-ingestion Lambda関数はサードパーティのサービスとみなされ、関連するAWS料金はユーザーの責任となります。 newrelic-lambda-extensionNew RelicLambda レイヤー に含まれる を使用すると、ログとテレメトリデータを CloudWatchnewrelic-log-ingestion 経由で送信することを回避できますが、高可用性のニーズに合わせて 関数を CloudWatch フォールバックとして構成することも可能です。

AWS Lambda のサーバーレス監視を有効にすると、Amazon Web Services の料金が発生する可能性があります。お客様のLambdaデータを当社に報告するnewrelic-log-ingestion Lambda関数はサードパーティサービスとみなされます。このサービスの使用によって発生するAWS料金はお客様の責任となります。

New RelicLambda Layers にバンドルされている newrelic-lambda-extension を使用すると、CloudWatch および newrelic-log-ingestion 関数を介したログとテレメトリーの送信を回避できます。オブザーバビリティデータの高可用性を必要とする機能の CloudWatch フォールバック メソッドとして newrelic-log-ingestion 関数を設定することもできます。

価格

New Relic APM + Serverless Convergence の使用は、注文に従って APM エンティティとして請求されます。価格に関する詳細については、弊社の営業チームにお問い合わせいただくか、ご注文を参照してください。