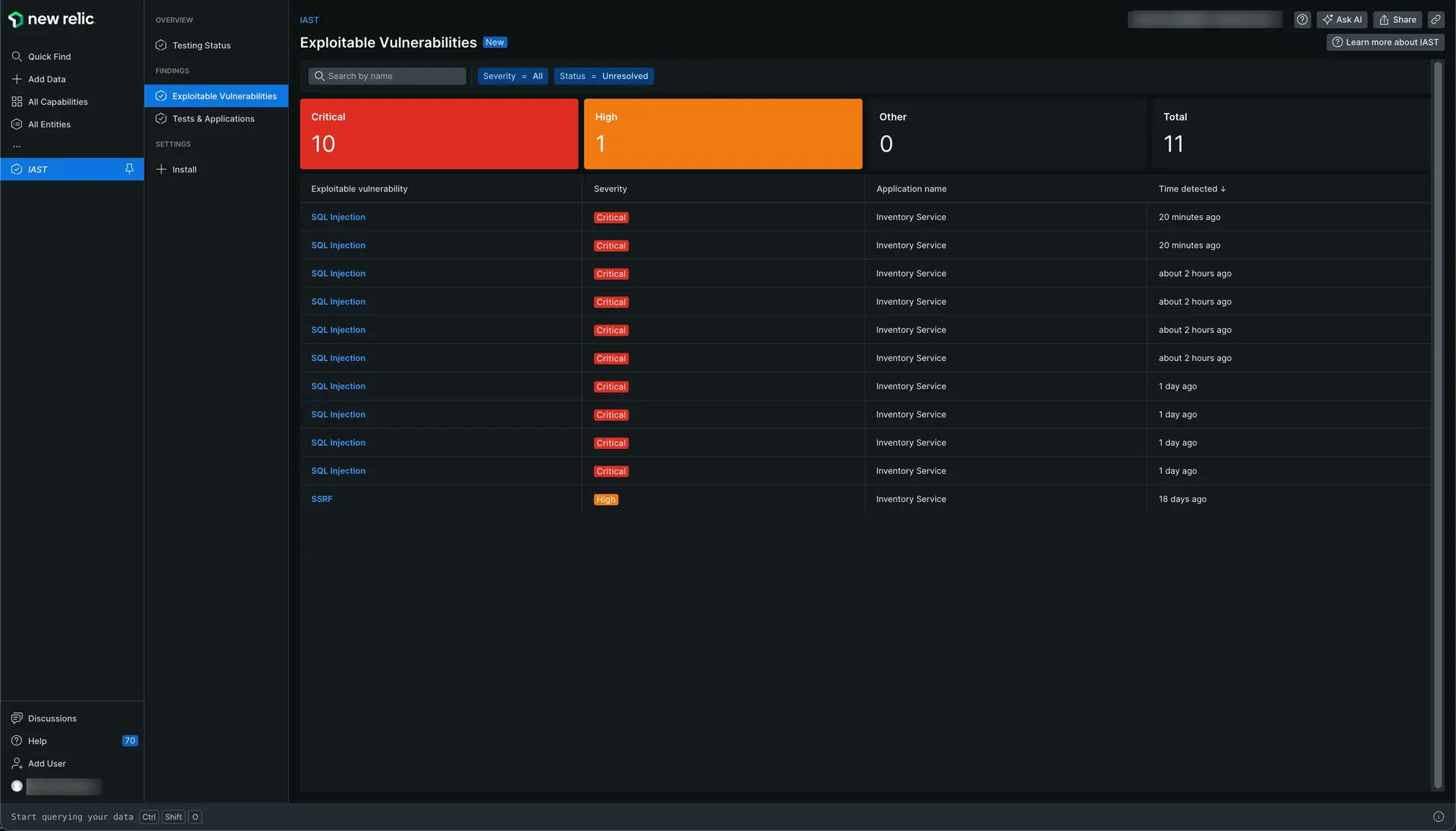

La página de vulnerabilidades explotables de New Relic IAST le informa sobre el número total de vulnerabilidades críticas y altas que tiene en su aplicación probada. Para abrir la página, vaya a one.newrelic.com > All capabilities > IAST y haga clic en Exploitable Vulnerabilities en el panel de navegación izquierdo.

Vaya a one.newrelic.com > All capabilities > IAST y haga clic en Exploitable Vulnerabilities en el panel de navegación izquierdo.

Detalles y remediación de una vulnerabilidades

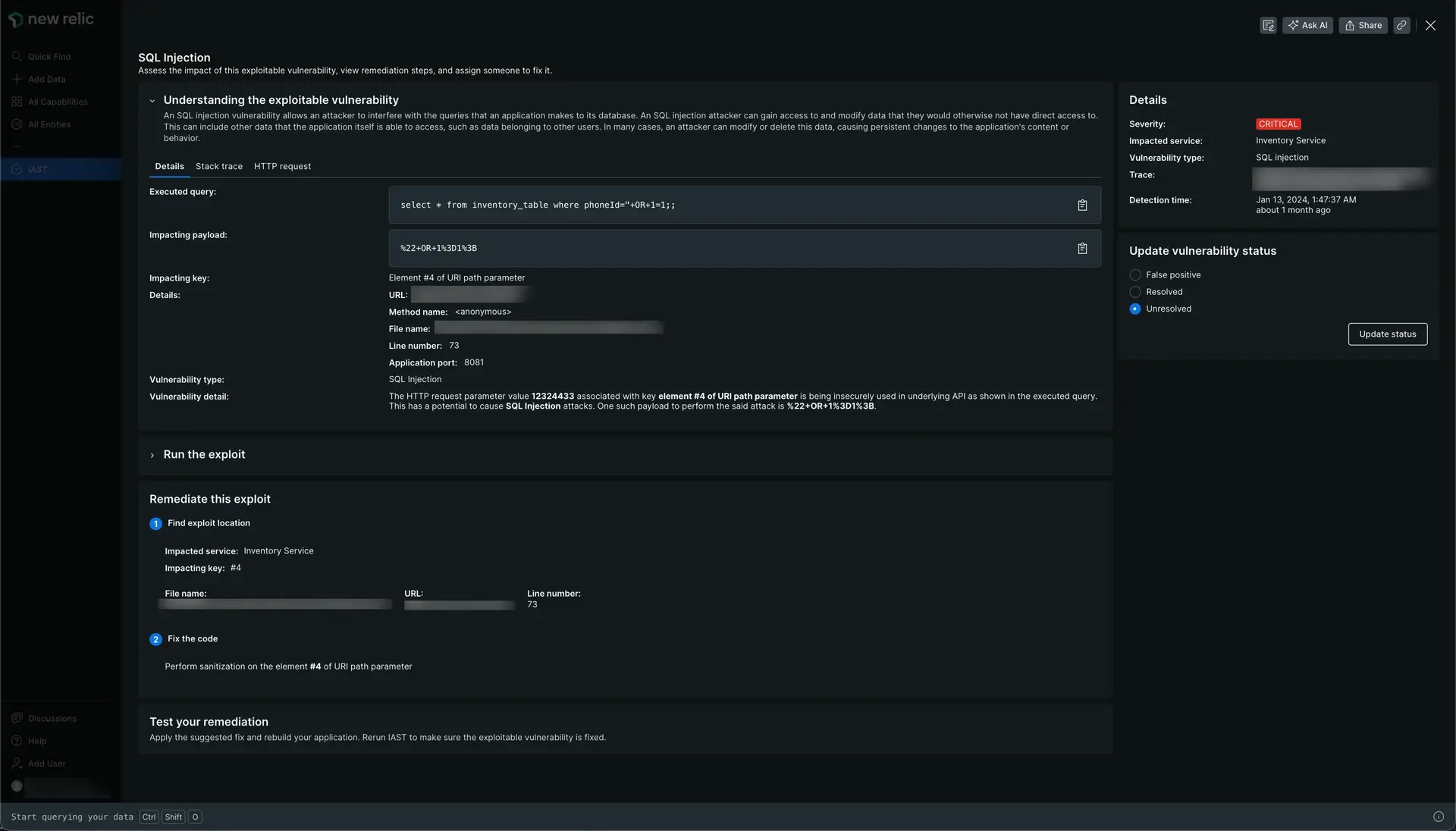

IAST proporciona resultados listos para usar con descripciones detalladas de vulnerabilidades y detecciones hasta la línea de código. Para ver los detalles y las instrucciones de remediación de una vulnerabilidades:

Vaya a one.newrelic.com > All capabilities > IAST y haga clic en Exploitable Vulnerabilities en el panel de navegación izquierdo.

Seleccione una vulnerabilidad explotable para explorar sus detalles y comprender cómo abordarla. Puede buscar las vulnerabilidades detectadas por gravedad, vulnerabilidades explotables, nombre de la aplicación o hora de detección. También puedes ordenar cada columna. La página de detalles de vulnerabilidades explotables le brinda información sobre los detalles de esas vulnerabilidades, el rastreo del stack y la solicitud HTTP de las vulnerabilidades.

Expande la sección Run the exploit para copiar el rizo que encontrarás aquí. Puede usarlo para reproducir el problema y volver a realizar la prueba una vez solucionado.

Una vez que haya aplicado la solución sugerida, reconstruya su aplicación y vuelva a ejecutar IAST.

Asegúrese de actualizar el estado para marcar el estado de las vulnerabilidades como false positive, resolved o unresolved.