이 가이드에서는 뉴렐릭 시큐리티 RX를 Snyk 웹훅과 통합하는 방법을 설명합니다. Snyk 의 웹훅은 Snyk's Business 또는 Enterprise 고객만 사용할 수 있는 베타 기능입니다. 베타 기능이므로 Webhook API 및 구조는 예고 없이 변경될 수 있으므로 보안 프로세스에서 자동화를 위해 Webhooks를 사용할 때는 신중하게 주의하시기 바랍니다.

우리는 Snyk Webhooks 에 대한 변경 사항을 동기화하기 위해 최선을 다할 것이지만, 단계에서 벗어난 것을 발견하면 알려 주시기 바랍니다.

이러한 단계를 완료하고 나면 귀하의 뉴렐릭 계정에서 Snyk (가) 감지한 새 부품을 확인할 수 있으며 새로 감지된 문제에 대한 분석 대시보드를 구축할 수 있습니다.

자세한 내용은 공식 Snyk 문서를 참조하세요.

전제 조건

- Snyk API 토큰

- New Relic

- API를 통해 웹후크를 구성하려면 Snyk 조직 관리자여야 합니다.

웹훅 구성

웹후크를 구성하려면 다음 단계를 수행하십시오.

Snyk API 토큰 받기

Snyk UI의 사용자 메뉴에서 Account settings 클릭하고 Snyk API 토큰 키를 복사합니다. 자세한 내용은 Snyk 공식 문서를 참조하세요.

New Relic License - Insert

뉴렐릭 계정에서 License - Insert 을(를) 선택하거나 새 계정을 만드세요.

중요

Snyk 및 뉴렐릭 키 외에도 임의의 서명 비밀번호를 생성해야 합니다. 이는 Snyk에서 필요하지만 뉴렐릭에서는 데이터를 수신할 때 사용되지 않습니다.

Snyk 조직 ID 컴파일

다음 명령어를 실행하여 액세스 권한이 있는 Snyk 조직 ID 목록을 가져옵니다.

$curl -H "content-type: application/json" \> -H "authorization: token YOUR_SNYK_API_TOKEN" \> "https://api.snyk.io/api/v1/orgs" | jq -r '.orgs[] | "\(.id)\t\(.name)"'중요

이 명령을 실행하려면 명령줄 JSON 프로세서인 jq 를설치해야 합니다.

각 Snyk 조직에서 웹후크 생성

각 Snyk 조직에 대해 별도로 웹훅을 구성해야 합니다.

다음 명령을 실행하여 프로젝트를 테스트할 때마다 New Relic의 보안 수집 프로세서에 게시할 웹후크를 생성합니다. 이것은 project_snapshot 이벤트 유형을 통해 전송됩니다.

$curl -X POST -H "content-type: application/json" \> -H "authorization: token <SNYK_API_TOKEN>" \> --data '{"url": $ "https://security-ingest-processor.service.newrelic.com/v1/security/webhooks/snyk?Api-Key=YOUR_NEW_RELIC_LICENSE_KEY",$ "secret": "YOUR_SIGNING_SECRET"}' \> "https://api.snyk.io/api/v1/org/<SNYK_ORG_ID>/webhooks"중요

EU 라이선스 키를 사용하는 경우 EU 엔드포인트 https://security-ingest-processor.service.eu.newrelic.com/v1/security/webhooks 를 사용하세요.

웹훅 연결 테스트

다음 명령은 조직에서 구성된 각 웹후크에 대한 웹후크 ID 및 URL과 함께 결과 배열을 반환합니다.

$curl -H "content-type: application/json" \> -H "authorization: token YOUR_SNYK_API_TOKEN" \> "https://api.snyk.io/api/v1/org/YOUR_SNYK_ORG_ID/webhooks"웹훅을 테스트하려면 테스트하려는 웹훅에서 ID를 복사하고 다음 명령을 실행합니다.

$curl -X POST --data "" -H "content-type: application/json" \> -H "authorization: token YOUR_SNYK_API_TOKEN" \> "https://api.snyk.io/api/v1/org/YOUR_SNYK_ORG_ID/webhooks/YOUR_WEBHOOK_ID/ping"웹후크를 올바르게 설정한 경우 이 명령은 OK 반환합니다.

수동으로 Webhook 테스트

데이터가 뉴렐릭으로 유입되도록 하려면 Snyk 내에서 프로젝트의 수동 스캔을 트리거해야 할 수도 있습니다. Snyk CLI 또는 API 통해 또는 Snyk UI 에서 프로젝트 내의 타겟, 스캔에서 Retest now 을 클릭하여 이 작업을 수행할 수 있습니다.

수동 테스트 실행 에 대한 공식 Snyk 문서를 확인하세요.

프로젝트 내의 목표, 스캔에서 Retest now 클릭하세요.

Snyk 데이터가 New Relic으로 전송되었는지 확인

보안 이벤트를 필터링하기 위해 logtype:security 입력하여 수동 테스트의 Snyk 결과가 성공적으로 전달되었는지 확인하려면 뉴렐릭의 로그를 확인하세요.

- one.newrelic.com > All capabilities > Logs 으)로 이동합니다.

- 검색창에

logtype:security입력하고 Query logs 클릭합니다.

one.newrelic.com > All capabilities > Logs

Snyk Webhook은 각 테스트에서 발생하는 반환 New Issues 및 Removed Issues 만 전송합니다. 뉴렐릭은 New Issues 만 구문 분석합니다. 수동 테스트에서 새로운 문제가 발견되지 않으면 뉴렐릭에 새로운 보안 로그가 표시되지 않습니다. 이 경우, 다음과 같은 성공적인 웹훅 전송에 대한 로그인 메시지가 뉴렐릭에 표시됩니다.

SnykWebhook scan reported 879 byte payload with 0 events (0 unique issue ids) from '' errors=noNew Relic에서 Snyk 데이터 보기

하나 이상의 웹훅 이벤트가 구성되면 뉴렐릭의 보안 수집 포인트포인트로 전송되는 Snyk 웹훅의 결과를 볼 수 있습니다.

뉴렐릭에서 Snyk 데이터를 식별하는 데 사용할 수 있는 3가지 방법을 확인하세요.

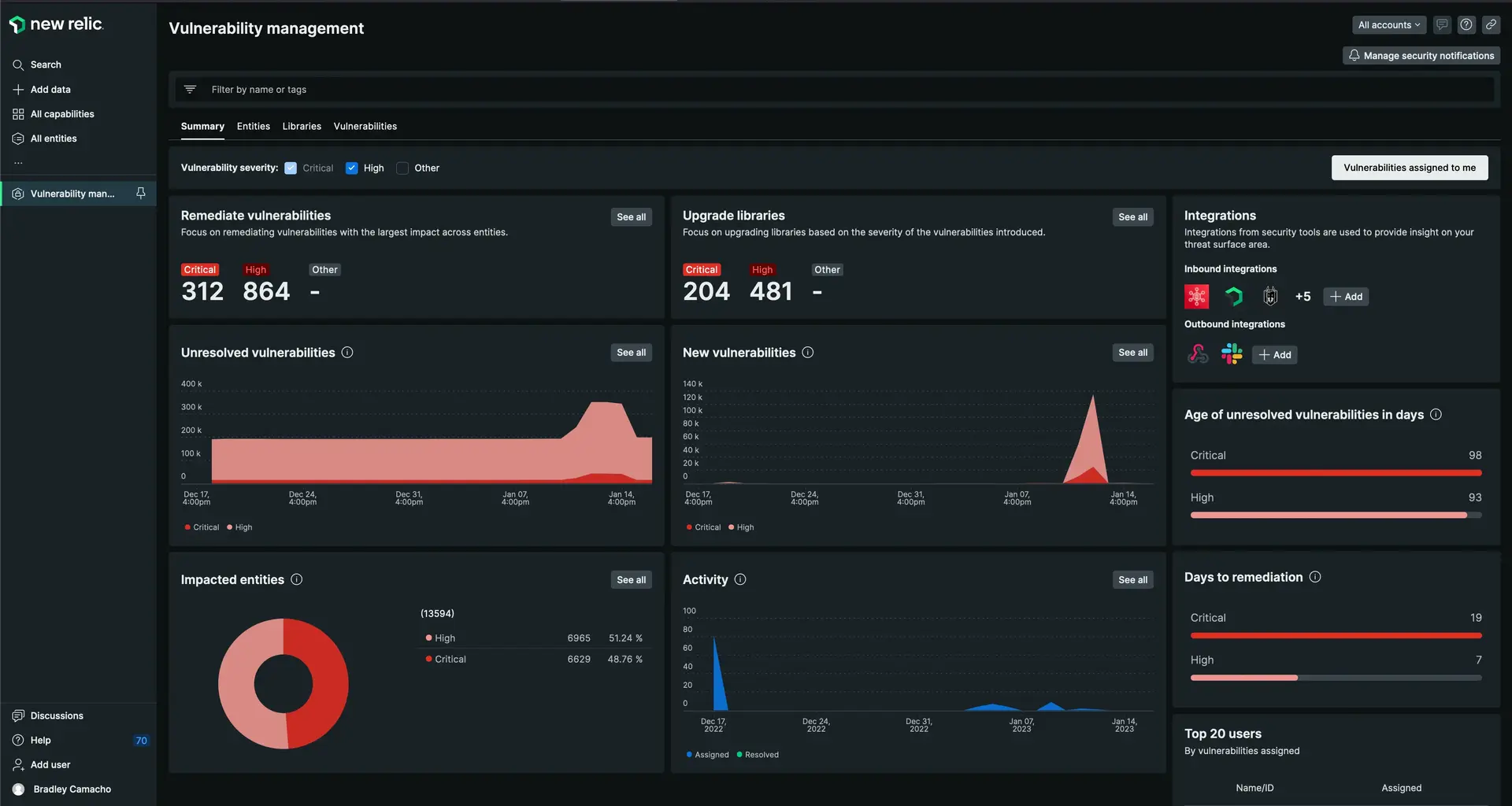

시큐리티 RX에서 데이터 보기

이 페이지는 one.newrelic.com > All capabilities > Security RX 에서 찾을 수 있습니다.

이 보기에서는 Snyk 통합에서 사용된 모든 데이터를 포함하여 소프트웨어의 모든 취약점을 한눈에 볼 수 있습니다. 다양한 탭을 사용하여 취약점을 식별하고 분류합니다.

one.newrelic.com > All capabilities > Security RX.

취약점 이벤트 쿼리

Snyk 이벤트가 처리되면 Vulnerability 테이블에 저장됩니다. 이 테이블을 쿼리하고 원시 데이터를 보려면 다음을 수행합니다.

one.newrelic.com > All capabilities > Query your data 으)로 이동합니다.

다음 쿼리를 입력합니다.

FROM Vulnerability SELECT * WHERE source = 'Snyk' SINCE 7 days ago

one.newrelic.com > All capabilities > Query your data

Snyk 대시보드

뉴렐릭 Instant 옵저버빌리티 마켓플레이스 에서 사전 구축된 Snyk 대시보드를 설치할 수 있습니다.

이 대시보드는 취약성 데이터에 대한 또 다른 보기를 제공하며 차트 위젯을 사용하여 Snyk 통합 데이터에서 고유한 대시보드 보기를 구축할 수 있습니다.