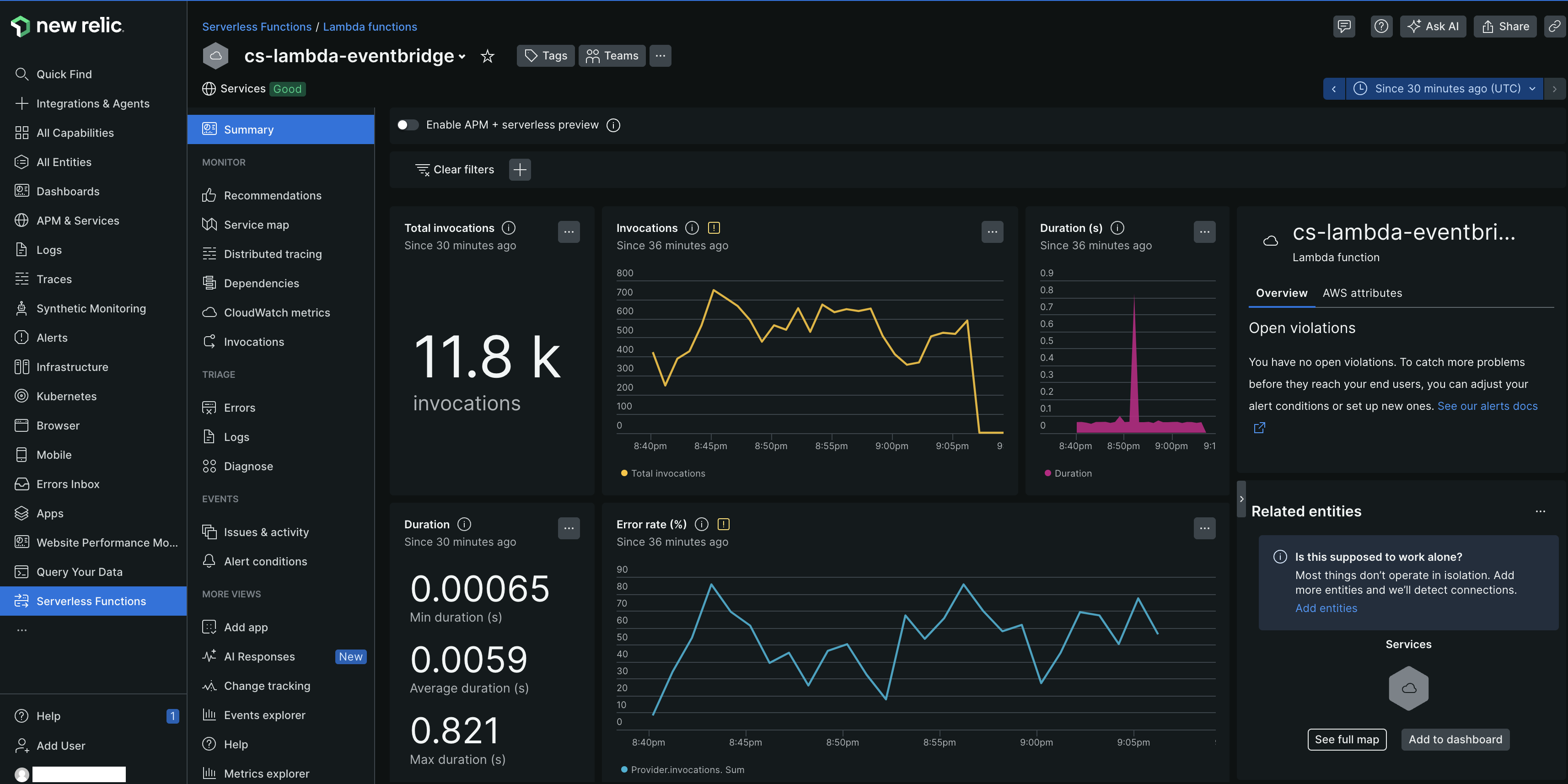

A instrumentação da New Relic para AWS Lambda oferece visibilidade profunda do funcionamento interno de suas funções. Ao adicionar o agente New Relic à sua função, cada invocação é monitorada pelo New Relic. Isso permite que você rastreie a duração das invocações de funções, monitore erros e registre detalhes sobre o evento de origem e as respostas da sua função.

Métodos de envio para telemetria Lambda

Existem três métodos principais para enviar dados de telemetria do AWS Lambda para o New Relic, cada um com suas próprias considerações de custo e confiabilidade:

- Método econômico: utilize as camadas do New Relic, incluindo a extensão Lambda, que evita o envio de dados para o AWS CloudWatch por padrão.

- Método focado em confiabilidade: desabilite a extensão Lambda do New Relic e use o CloudWatch exclusivamente para enviar dados, reduzindo a sobrecarga da função do Lambda.

- Método híbrido: combine a extensão com o CloudWatch como fallback, equilibrando eficiência de custos com confiabilidade.

Consideração de custos

A implementação do monitoramento Serverless para AWS Lambda pode incorrer em cobranças adicionais AWS . A função newrelic-log-ingestion do Lambda, que reporta dados ao New Relic, é considerada um serviço de terceiros, e quaisquer cobranças associadas AWS são de responsabilidade do usuário. Ao usar o newrelic-lambda-extension incluído nas camadas do New Relic Lambda, você pode evitar o envio de logs e dados de telemetria via CloudWatch, embora seja possível configurar a função newrelic-log-ingestion como um fallback do CloudWatch para necessidades de alta disponibilidade.

Ativar o monitoramento Serverless para AWS Lambda pode resultar em cobranças da Amazon Web Services. Nossa newrelic-log-ingestion função do Lambda, que nos reporta seus dados Lambda, é considerada um serviço de terceiros: as cobranças AWS resultantes de seu uso são de sua responsabilidade.

Se você usar nossa extensão newrelic-lambda incluída em nossas Camadas LambdaNew Relic , poderá evitar o envio de log e telemetria via CloudWatch e a função newrelic-log-ingestion . Também é possível configurar a função newrelic-log-ingestion como um método de fallback do CloudWatch para funções que exigem alta disponibilidade de dados de observabilidade.