Security RX Cloud は、AI によって生成された包括的な修復プレイブックを提供し、好みの を使用してcloud誤った構成を修正する手順をガイドします。 複数のソースにわたって修正方法を調査する代わりに、ツールとプロセスに合わせて調整されたステップバイステップの手順を入手できます。

修復プレイブックが解決する問題

従来のcloudセキュリティ ツールでは、実際に問題を解決する際に不完全な情報しか得られないことがよくあります。

- 調査のオーバーヘッド: AWS ドキュメントやセキュリティガイドでセキュリティ設定ミスを修正する方法を調べるのにかかる時間の無駄

- コンテキストの切り替え: セキュリティダッシュボードを離れて、修正を調査したり実装したりする必要がある

- ワークフローの不一致: チームが好むツールやプロセスと一致しない修復ガイダンス

- 検証の不確実性: 修正が適切に実装されたことを確認する方法がわからない

- 不完全な修正:セキュリティ問題の根本原因に対処しない部分的な解決策

Security RX Cloudの修復の仕組み

Security RX Cloud の修復システムは、以下を含む完全な AI 生成プレイブックを提供します。

複数のワークフローオプション

すべての誤った構成には、さまざまなワークフローの修復手順が含まれているため、チームのプロセスに適したアプローチを選択できます。

本番環境で使用可能なコード

すべてのコード スニペットは本番環境に対応しており、セキュリティ ベストプラクティスに従っており、既存の問題を修正しながら新しい問題が発生するリスクを軽減します。

検証手順

各修復プレイブックには、修正が適切に実装され、セキュリティ問題が解決されたことを確認するための手順が含まれています。

修復ワークフローのオプション

Security RX Cloud は 4 つの異なるワークフローの修復手順を提供し、チームのプロセスとツールに最適なアプローチを選択できるようにします。

コンソールベースの修復

最適な用途: クイックフィックス、1回限りの修復、グラフィカルインターフェースを好むチーム

コンソールワークフローでは、AWS マネジメントコンソールを使用して誤った設定を修正するための、番号付きの詳細な手順が提供されます。

得られるもの:

- 一連の手順: クリックや選択を行うたびに、番号が付けられた明確な指示が表示されます。

- ビジュアルガイダンス: AWS コンソールに表示されるスクリーンショットと説明

- エラー処理: 発生する可能性のある一般的な問題とその解決方法

- 検証手順: 修正が正しく適用されたことを確認する方法

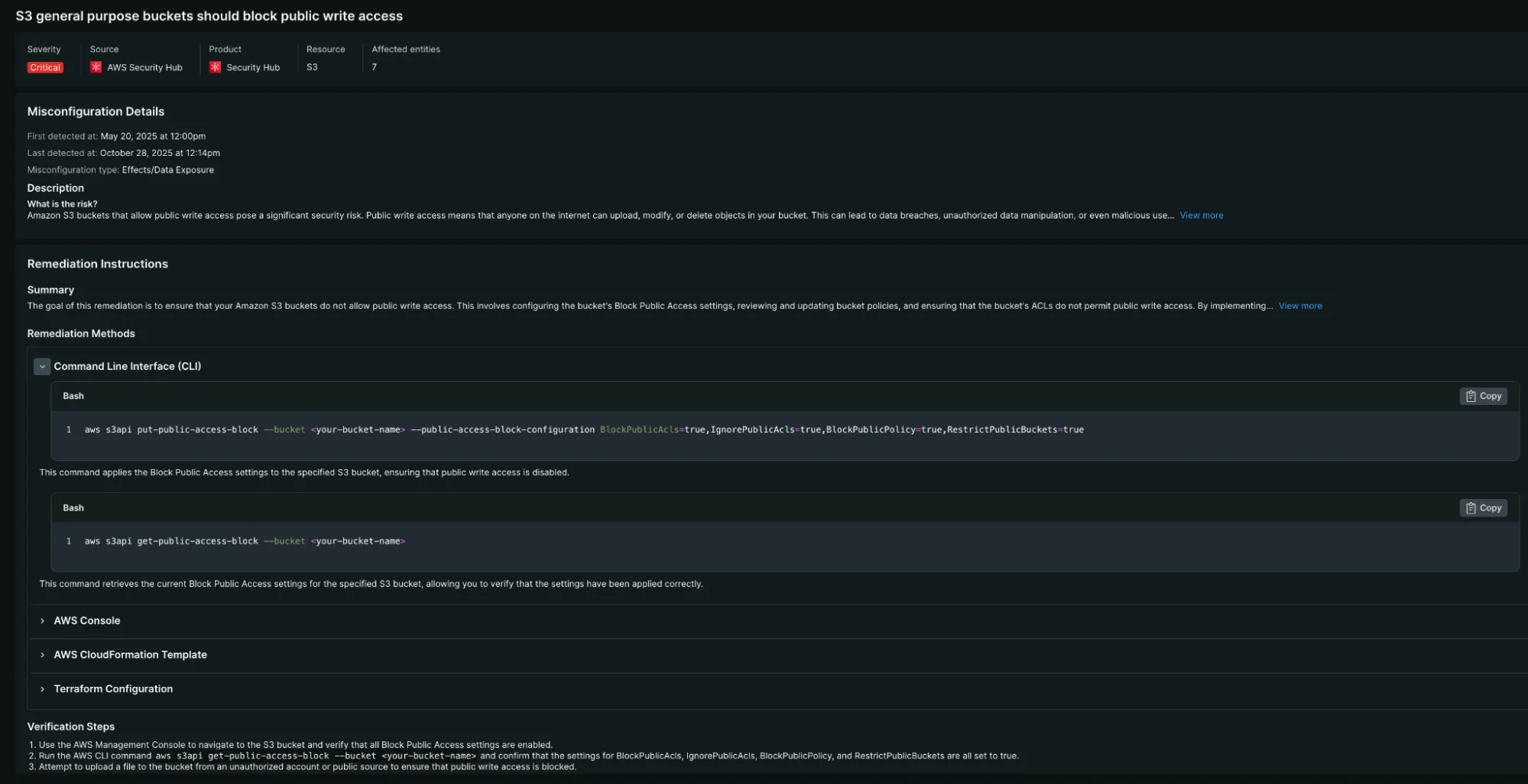

S3 バケットの誤った構成に対する詳細な修復ガイダンスの例。コンソール、CLI、検証手順などの複数のワークフロー オプションを示しています。

使用例:

- すぐに実施する必要がある緊急の修正

- 一度限りの設定変更

- インフラストラクチャ自動化を初めて導入するチーム

- 開発およびテスト環境

CLIベースの修復

最適な用途: 自動化スクリプト、コマンドラインファーストのチーム、バッチ操作

CLI ワークフローでは、正確なコピー アンド ペースト可能な AWS CLI コマンドが詳細な説明とともに提供されます。

得られるもの:

- コピー&ペースト可能なコマンド: 必要なすべての機能を備えた、すぐに実行できるAWS CLI コマンド

- コマンドの説明: 各コマンドが何をするのか、なぜ必要なのかを明確に説明します

- 問題の詳細: コマンドの説明と環境に合わせてカスタマイズする方法

- エラー処理: 一般的な CLI エラーとそのトラブルシューティング方法

使用例:

- 複数のリソースにわたるスクリプトによる修復

- 既存の自動化ツールとの統合

- 複数の AWS アカウントにわたる一括修正

- コマンドラインインターフェースに慣れているチーム

CloudFormationの修復

こんな用途に最適: インフラストラクチャ as Code ワークフロー、設定ドリフト防止、本番環境

CloudFormation ワークフローは、ソースでの構成ミスを修正する、本番環境に対応したインフラストラクチャ as Code テンプレートを提供します。

得られるもの:

- 完全なテンプレート: 適切なリソース定義を備えた、すぐにデプロイできる CloudFormation テンプレート

- 論点設定: さまざまな環境やユースケースに合わせてカスタマイズ可能

- リソース関係: 関連するリソース間の適切な依存関係と参照

- ベストプラクティス: テンプレートはAWS CloudFormation ベストプラクティスとセキュリティ ガイドラインに準拠しています

使用例:

- 永続的に必要となる本番環境の修正

- 正しい設定を成文化して設定ドリフトを防ぐ

- デプロイメントと管理のためのコードとしてインフラストラクチャを使用するチーム

- 複数の環境にわたって複製する必要がある修正

Terraform 修復

最適な用途: Terraform ベースのインフラストラクチャ管理、マルチクラウド環境、DevOps ワークフロー

Terraform ワークフローは、既存の Terraform 設定と統合する Terraform コード スニペットを提供します。

得られるもの:

- Terraform リソース: 正しい引数で適切に構成された Terraform リソース ブロック

- 変数の使用法: さまざまな環境に合わせて設定をパラメータ化する方法の例

- プロバイダー要件: 必要なプロバイダー設定とバージョン制約

- 状態管理: 必要に応じて既存のリソースをインポートするためのガイダンス

使用例:

- すでにインフラストラクチャ管理に Terraform を使用しているチーム

- Terraform が一貫性を提供するマルチクラウド環境

- インフラストラクチャの変更をバージョン管理に通す必要がある DevOps ワークフロー

- Terraform ベースのCI/CDパイプラインを使用した組織

修復プロセスのワークフロー

1. 誤った設定の詳細にアクセスする

修正する特定の誤った構成に移動します。

- に行く one.newrelic.com > All capabilities > Security RX > Cloud

- 詳細なリストを表示するには、 Misconfigurations [誤った構成]を選択してください

- 修正したい特定の設定ミスをクリックします

2. 問題を理解する

修正を実施する前に、誤った構成の詳細を確認してください。

- リスク評価:この設定ミスがなぜ重要なのか、そしてその潜在的な影響

- 影響を受けるリソース: このセキュリティ検出結果を含むリソースの完全なリスト

- ビジネスコンテキスト: この問題がアプリケーションとデータにどのように関係するか

- コンプライアンスへの影響:この発見が規制コンプライアンスに影響を与えるかどうか

3. 修復ワークフローを選択する

希望するワークフローに一致する修復タブを選択します。

- コンソール: 即時の対話型修正用

- CLI : コマンドラインベースの修復用

- CloudFormation : インフラストラクチャ用のコード修正

- Terraform : Terraform管理インフラストラクチャ向け

4. 修正を実施する

選択したワークフローに提供されている手順に従ってください。

- 提供されたコードをコピーします: すべてのコードスニペットはすぐに使用できます

- カスタマイズ: 特定の環境に合わせて問題を調整します

- 修正を実行する: 提供された手順に従って修復を実行します。

- エラーの処理: 問題が発生した場合は、トラブルシューティングのガイダンスを使用してください

5. 修正を確認する

すべての修復プレイブックには検証手順が含まれています。

- 確認コマンド: 修正を確認するための CLI コマンドまたはコンソール チェック

- 期待される結果: 修正が正しく実装された場合に表示される内容

- トラブルシューティング: 検証に失敗した場合の対処方法

- 監視: 修正が時間の経過とともに維持されるようにする方法

高度な修復シナリオ

リソース全体の一括修復

同じ誤った構成が複数のリソースに影響する場合:

- CLI アプローチ: ループまたはスクリプトで AWS CLI を使用して複数のリソースに修正を適用する

- インフラストラクチャ as Code : テンプレートを更新して、影響を受けるすべてのリソースの問題を修正します。

- 自動化の統合: 修復コマンドを既存の自動化ツールに統合します。

複数アカウントの修復

複数の AWS アカウントを持つ組織の場合:

- クロスアカウントロール: クロスアカウントロールの想定で提供された CLI コマンドを使用する

- アカウント固有の問題: 各アカウントの特定の設定に合わせて修復をカスタマイズします。

- 一元化されたデプロイメント: AWS組織または他の一元化されたデプロイメント ツールを使用します。

環境固有の考慮事項

環境によって必要なアプローチは異なります。

- 運用: 変更が追跡され、元に戻せるように、コードとしてのインフラストラクチャアプローチを優先します。

- 開発: クリティカルでない環境では、コンソールまたは CLI アプローチの方が高速になる場合があります。

- テスト: 本番環境に適用する前に、修復をテストする機会として活用する

修復のためのベストプラクティス

セキュリティに関する懸念事項

- 修正を最初にテストする: 本番環境の前に開発環境またはテスト環境に修正を適用する

- バックアップ設定: 変更を加える前にスナップショットまたはバックアップを作成します

- 影響を理解する: 修正がアプリケーションの機能にどのような影響を与えるかを確認します

- 変更後の監視 : 修正の実装後に予期しない動作がないか監視します。

プロセス統合

- 変更管理: 変更管理プロセスにセキュリティ修復を含める

- ドキュメント: 今後の参考のために、修正内容とその理由を文書化します。

- チームコミュニケーション: サービスに影響を与える可能性のあるセキュリティ修正について、関係するチームに通知します。

- 継続的な改善: 修復パターンを使用してセキュリティ対策を改善する

自動化の機会

- 一般的な修正をスクリプト化する: 頻繁に必要となる修復タスクを自動化する

- CI/CDインテグレーション: デプロイメント パイプラインにセキュリティ修正を含めます。

- 監視の自動化: 誤った構成が再発したときに検出するためのアラートを設定する

- ポリシーをコードとして: 将来の誤った構成を回避するための予防的制御を実装する

修復問題のトラブルシューティング

一般的な修復の課題

- 権限エラー: 修復アクションに必要な IAM 権限があることを確認してください

- リソースの依存関係: 一部の修正では、関連するリソースの変更が必要になる場合があります

- タイミングの問題: 一部の変更は、 AWSサービス全体に反映されるまでに時間がかかる場合があります。

- 検証失敗: ポーリングの遅延により、リソースがすぐに修正済みとして表示されない場合があります

助けを得る

修復に関する問題が発生した場合:

- 前提条件を確認する: 必要な権限とアクセス権があることを確認してください

- エラーメッセージを確認する: AWSのエラーメッセージには具体的なガイダンスが書かれていることが多い

- AWSドキュメントを参照してください: 修復プレイブックは公式AWSドキュメントを参照します

- サポートへのお問い合わせ: プラットフォーム固有の問題については、New Relic サポートにお問い合わせください。

どの問題を最初に修正する必要があるかを理解するためのcloud構成ミスの優先順位付けと、 Security RXクラウドインテグレーションを構成するためのセットアップ ガイドについて詳しく説明します。