Security RX Cloud は、 AWS Security Hub と統合することで、 cloud誤った構成を検出し、優先順位を付け、修正するのに役立ちます。 戦術的な修復に重点を置くエンジニアであっても、組織全体のcloudセキュリティ体制を管理するセキュリティ チーム メンバーであっても、異なる重点を持つ同じ包括的なインターフェースを使用します。

このドキュメントでは、次の方法について説明します。

- エンジニア向け: 臨時でcloudセキュリティ体制を改善し、詳細な修復ガイダンスにアクセスし、セキュリティ修正を開発ワークフローに統合します。

- セキュリティ チーム向け: 組織全体の可視性を獲得し、チーム間で修復作業を調整し、進捗状況を追跡し、関係者にリスクを伝えます。

前提条件

始める前に、次のものを用意してください。

- AWSアカウントを使用してセットアップされたSecurity RXクラウド インテグレーション

- モニターリージョンでAWS Security Hub が有効になっている

- New RelicアカウントのSecurity RXへのアクセス

- 組織全体の可視性のために:すべてのAWSアカウントにSecurity RXクラウドを設定

ヒント

Security RX Cloud は初めてですか?AWS アカウントを接続し、自動検出を有効にするには、セットアップ ガイドを参照してください。

アクセスSecurity RXクラウド

one.newrelic.com > All capabilities > Security RX > Cloudに移動して、 cloudセキュリティ ダッシュボードにアクセスします。

個別のエンティティ ページがあるアプリケーション ビューやインフラストラクチャ ビューとは異なり、 cloudリソースは中央のSecurity RX Cloud インターフェイスを通じてアクセスされます。 この統合されたアプローチにより、 cloud環境全体にわたる包括的な可視性が提供されます。

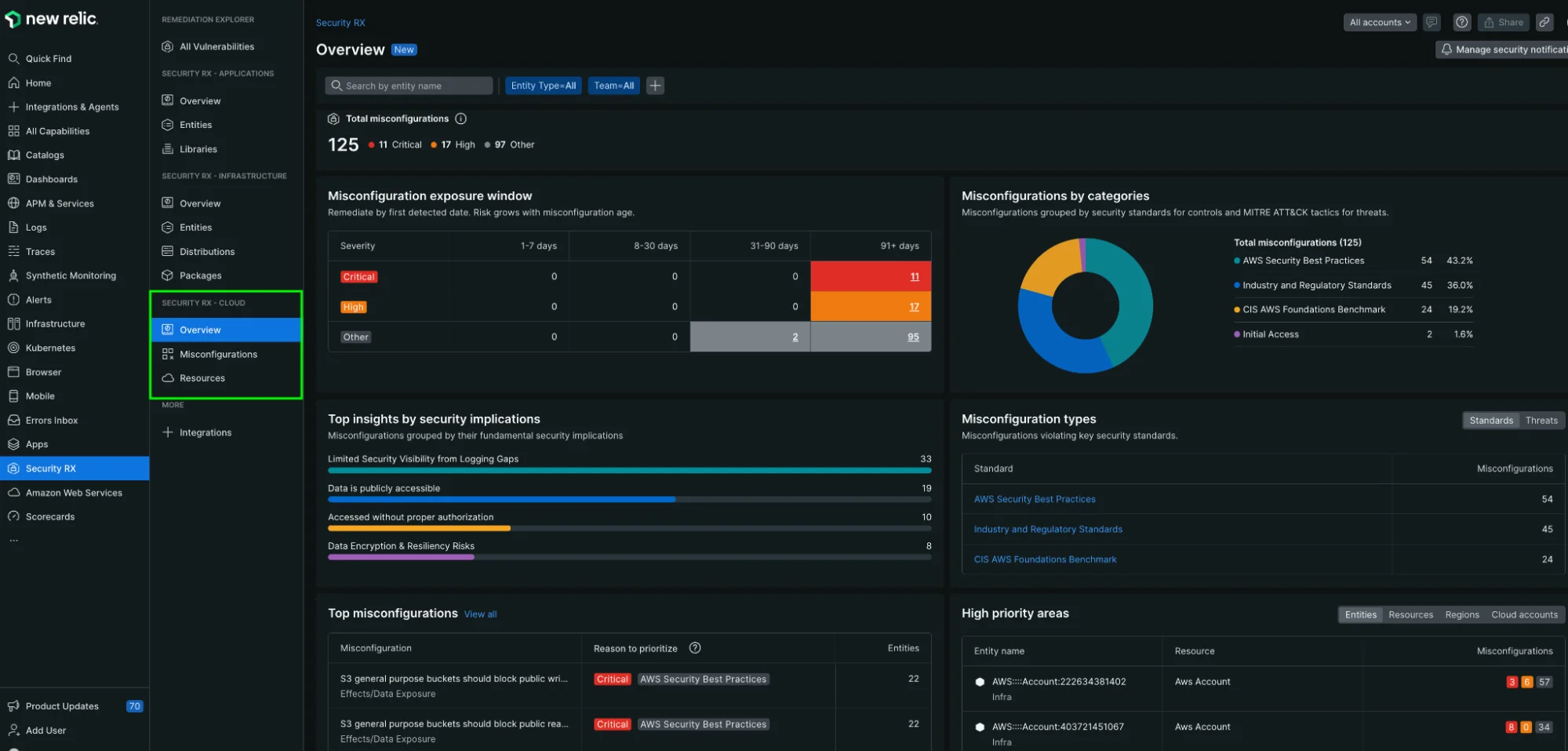

cloudセキュリティの概要を理解する

Cloud [クラウド]タブには、調査結果を文脈に沿って説明し、主要なリスク領域を特定し、 cloud環境全体の傾向を把握するのに役立つ包括的なダッシュボードが用意されています。

Security RXクラウド概要ダッシュボードは、 cloudセキュリティ体制を包括的に可視化します。

概要が解決する問題

- 圧倒的な設定ミスの量: 発見された件数が多いため、傾向を把握し、取り組みの優先順位を決めることが困難です。

- 可視性の欠如:修復活動の明確な出発点がない

- 断片化されたセキュリティビュー: 複数の AWS アカウントとリージョンにわたる単一のビューがない

- ステークホルダーへの報告: セキュリティ体制への幹部レベルのインサイトの必要性

主な概要機能

cloud概要ページには次の内容が表示されます。

- 新しい誤った構成: 最近検出された、注意が必要なセキュリティ上の発見事項

- 最も重大な地域: セキュリティ問題が最も集中している地理的地域

- 上位のリソースタイプ: どのAWSサービス (S3、EC2、RDS など) でセキュリティの発見が最も多いか

- カテゴリー別のリスクの内訳: セキュリティ影響の種類別に整理された誤った構成

- アカウント別のリスク: どの AWS アカウントに最も注意を払う必要があるかを示すマルチアカウントビュー

- 重要な VPC 分析: セキュリティ上の懸念がある仮想プライベートcloud環境

誤った構成データの解釈

概要は次のことに役立ちます。

- 時間の経過に伴う露出の評価: セキュリティ体制が改善しているか低下しているかを追跡します

- カテゴリ別に表示: コンプライアンス問題、アクティブな脅威、設定のドリフトのいずれに対処しているかを把握します

- 標準と脅威を区別する: コンプライアンス違反とアクティブなセキュリティ脅威を区別する

- ディメンション別の内訳: 問題の種類、リソースの種類、地域、またはcloudアカウントでフィルタリングして、集中的な分析を行うことができます。

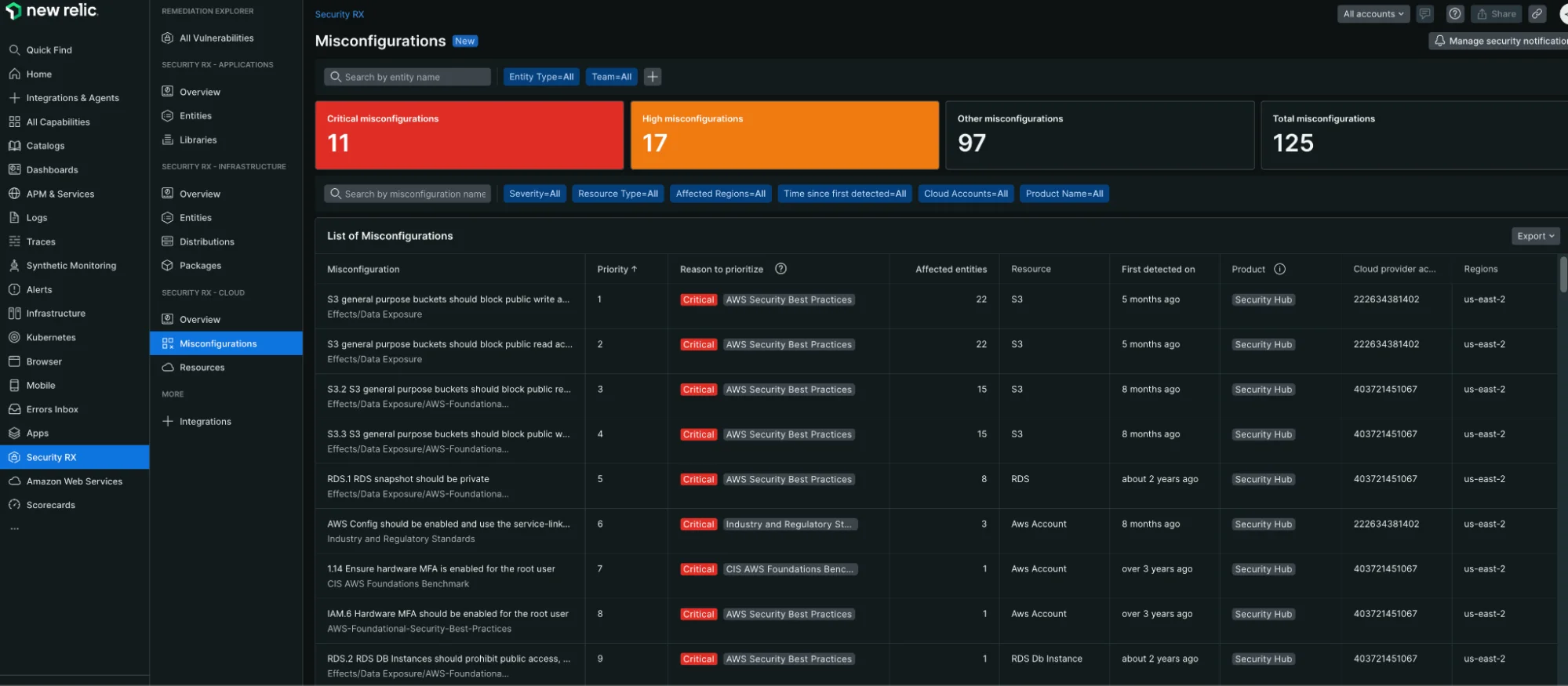

cloud誤った構成を優先順位付けして検索する

全体的なセキュリティ体制を把握した後、詳細ビューを使用して特定の誤った構成を詳しく調べます。

誤った設定の詳細にアクセスする

検出されたすべてのセキュリティ結果を表示するには、Security RX Cloud 内のMisconfigurationsセクションに移動します。

- に行く one.newrelic.com > All capabilities > Security RX > Cloud

- 詳細なリストを表示するには、 Misconfigurations [誤った構成]タブを選択してください

「誤った構成」タブには、フィルタリング機能と並べ替え機能を備えた、すべてのセキュリティ検出結果の詳細なリスト ビューが表示されます。

誤った設定をフィルタリングして並べ替える

フィルタリング機能と並べ替え機能を使用して、最も重要な点に焦点を当てます。

- リスクレベルによる並べ替え: 最初に、重大かつ重大度の高い発見に焦点を当てます

- リソース タイプでフィルター: 特定のサービス (S3、EC2、RDS など) の誤った構成を表示します。

- 検出時間で並べ替え: 最近発見された問題を表示します

- リージョンでフィルタリング: 特定の AWS リージョンに焦点を絞る

- アカウントでフィルタリング: マルチアカウント環境では特定のAWSアカウントでフィルタリングできます

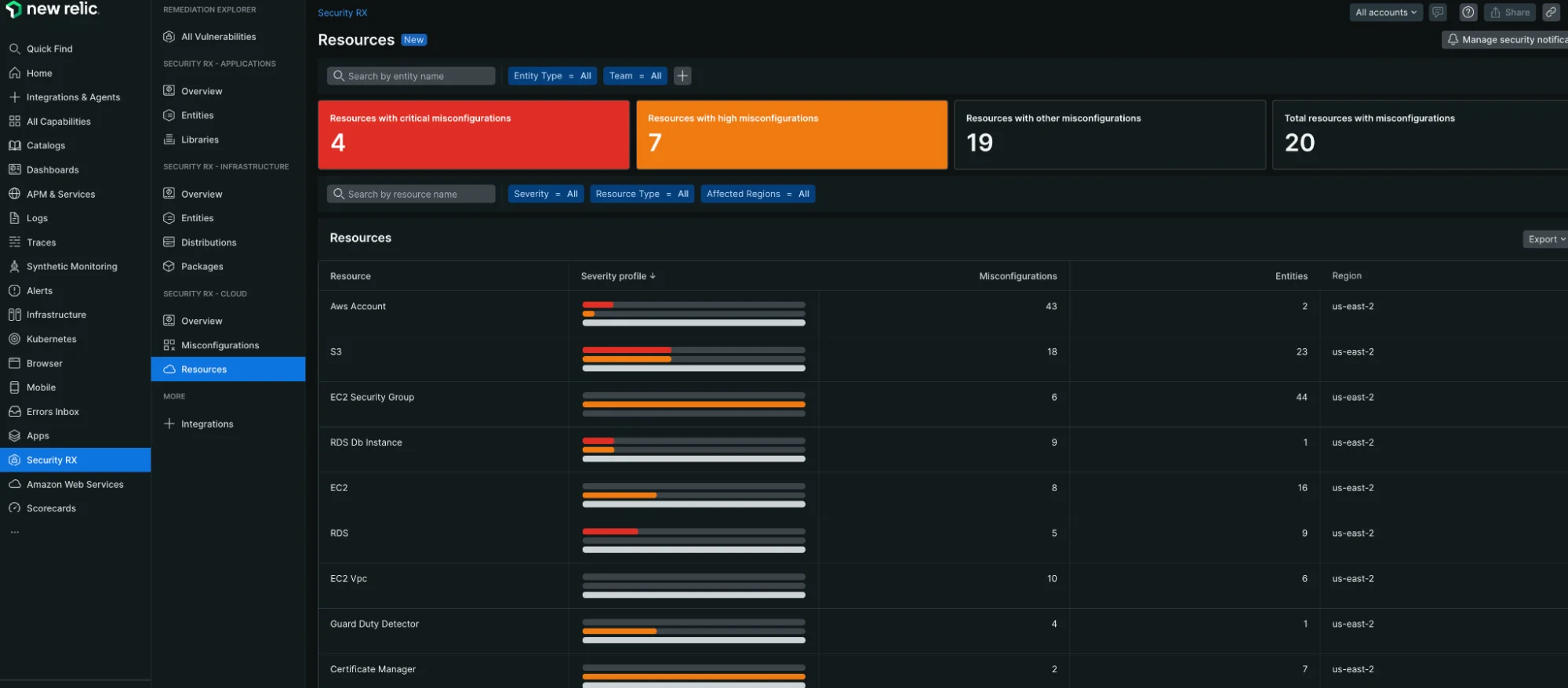

リソースレベルの分析

リソースの観点からセキュリティの問題を理解するには、 Ressources [リソース]タブを使用します。

リソース ビューには、セキュリティ体制と所有権別に整理されたcloudリソースの包括的な内訳が表示されます。

主な機能:

- 重大度プロファイルのコンテキスト化: 各リソースに重大な、高、中、低の検出結果がいくつあるかを確認します。

- 修復作業の優先順位付け: 重大度の高い問題が複数見つかったリソースに重点を置く

- 爆発半径を理解する: インフラストラクチャにとって最も重要なリソースを確認する

- エンティティの所有権: タグとメタデータを通じてcloudリソースを責任あるチームに関連付ける

エンジニア向け: 誤った構成をトリアージして修正する

対処すべき誤った構成が見つかった場合は、それをクリックして詳細情報と修復ガイダンスにアクセスします。

このワークフローが解決する問題

- 修復作業の負担:何百もの設定ミスに直面してどこから始めればいいのかわからない

- 影響評価の難しさ: 誤った設定による真のリスクと影響を受ける領域を把握することが難しい

- 研究のオーバーヘッド: セキュリティ問題の解決方法を調べるのに無駄な時間

- コンテキストの切り替え: 修正の調査と実装のために New Relic を離れる必要がある

誤った構成の詳細を理解する

各構成ミスの詳細ページには次の内容が表示されます。

- リスク評価:この設定ミスがなぜ重要なのか、そしてその潜在的な影響

- 影響を受けるリソース: このセキュリティ検出結果を含むリソースの完全なリスト

- リソースコンテキスト:現在の設定、チームの所有権、タグ、運用メトリクス

- 修復ガイダンス: 複数のワークフローのステップバイステップの手順

アクセス修復手順

Security RX Cloud は、複数のワークフロー オプションを備えた、AI によって生成された包括的な修復プレイブックを提供します。

- コンソール: AWS マネジメントコンソールで問題を解決するための手順

- CLI : コピー&ペースト可能な AWS CLI コマンドと説明

- CloudFormation : 本番環境に対応したインフラストラクチャ as Code スニペット

- Terraform : インフラストラクチャ自動化のための Terraform コード スニペット

- 検証: 問題が解決されたことを確認するための修正後チェックリスト

エンジニアのためのベストプラクティス

- 重要な発見から始める:データの漏洩につながる可能性のある高リスクの設定ミスに焦点を当てる

- コード修正としてインフラストラクチャを使用する: 設定ドリフトを防ぐために CloudFormation または Terraform 修復を優先します

- 修正の検証: 構成ミスが本当に解決されたことを確認するために、必ず検証手順を実行してください。

- テンプレートを更新する: インフラストラクチャ コード テンプレートに修正を適用して再発を防止します。

開発ワークフローとの統合

Security RX Cloud は、既存の開発プロセスと運用プロセスに適合するように設計されています。

- CI/CDインテグレーション:インフラストラクチャ パイプラインで修復コード Sniペットを使用する

- インシデント対応: インシデント発生時にセキュリティ問題を迅速に特定して修正する

- 定期的なメンテナンス: 概要ダッシュボードを使用して、定期的なセキュリティ衛生レビューを実施します。

- チームコラボレーション: 誤った構成の詳細と修復計画をチームメンバーと共有する

セキュリティチーム向け: 組織全体の修復を調整する

セキュリティ チームは、進捗状況を追跡し、説明責任を確保しながら、複数の開発チームと運用チームにわたる修復作業を調整する必要があります。

このワークフローが解決する問題

- リソースの割り当て: セキュリティチームの取り組みをどこに集中させれば最大の効果が得られるかが不明確

- 修復の割り当て: セキュリティ上の発見事項を適切なチームや個人に割り当てるのが困難

- 進捗状況の追跡: 割り当てられた修復作業が完了しているかどうかがわかりません

- チームコラボレーション: セキュリティ、開発、運用チーム間の調整の課題

- エスカレーション管理: 期限切れまたは重大なセキュリティ発見事項の処理プロセスが不明確

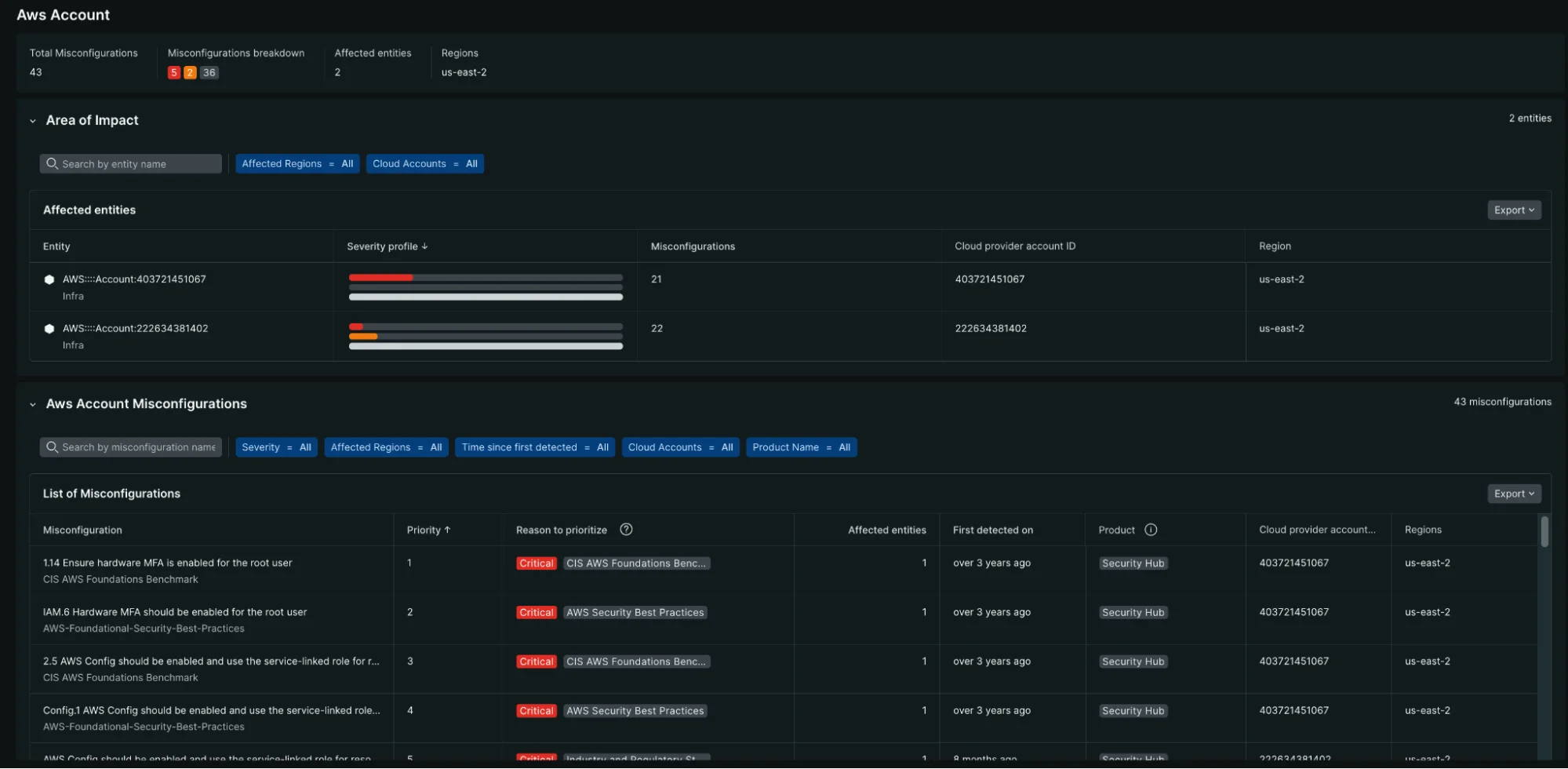

セキュリティリーダーのための重要なメトリクス

cloud概要では、次のようなエグゼクティブ レベルのインサイトが提供されます。

- 設定ミスの総数: 全体的な量と時間の経過に伴う傾向

- リスク分布:重大、高、中、低リスクの所見の内訳

- アカウントレベルの分析: どのAWSアカウントが最もリスクが高いか

- 地域分布:安全保障問題の地理的集中

- リソースタイプの分析: どのAWSサービスが最も注意を必要とするか

- コンプライアンス態勢: 標準ベースの調査結果とアクティブな脅威指標

AWSアカウントビューでは、最も高いセキュリティリスクをもたらすアカウントとその設定ミスの内訳が詳細に表示されます。

トレンドと履歴分析

時間ベースのコントロールを使用して、次のことを理解します。

- セキュリティ態勢の軌跡: 組織が時間の経過とともに改善しているか、悪化しているか

- 修復速度: チームがセキュリティの発見事項にどれだけ迅速に対応しているか

- 新たな発見と解決済みの発見:新たな発見と改善努力のバランス

- 季節パターン:特定の時期にセキュリティ問題が増えるかどうか

チームベースの修復管理

高度なセキュリティワークフロー

リスクに基づく優先順位付け

セキュリティ チームは、リソースの割り当てとリスクの受け入れについて戦略的な決定を下す必要があります。

- リスクスコアリング検証: 組織の状況に基づいて Security RX Cloud のインテリジェントなリスクスコアリングをレビューおよび調整します。

- コンプライアンス マッピング: 特定のコンプライアンス フレームワーク (SOC 2、PCI DSS など) に関連する調査結果を把握します。

- ビジネス影響評価: セキュリティの調査結果をビジネスクリティカルなアプリケーションおよびデータと相関させる

- リスク受容の文書化: 受容されたリスクとその正当性に関する決定を追跡します

メトリクスとセキュリティ プログラムの KPI

Security RX Cloud データを使用して、セキュリティ プログラムを測定および改善します。

- 平均修復時間(MTTR) :組織がセキュリティの発見事項にどれだけ迅速に対処したかを追跡します。

- セキュリティ上の負債: 未解決のセキュリティに関する調査結果の蓄積を時間の経過とともに監視します。

- チームのパフォーマンス: 異なるチームやアプリケーション間で修復速度を比較する

- トレンド分析: セキュリティ体制が時間の経過とともに改善されているかどうかを確認します

セキュリティツールおよびプロセスとの統合

- SIEM 統合: セキュリティ調査結果をセキュリティ情報およびイベント管理システムにエクスポート

- チケット統合: Jira、ServiceNow、またはその他のシステムでチケットを自動的に作成します

- コンプライアンスレポート:監査人およびコンプライアンスチーム向けのレポートを生成します

- エグゼクティブダッシュボード: セキュリティの態勢と進捗状況をエグゼクティブレベルで表示します