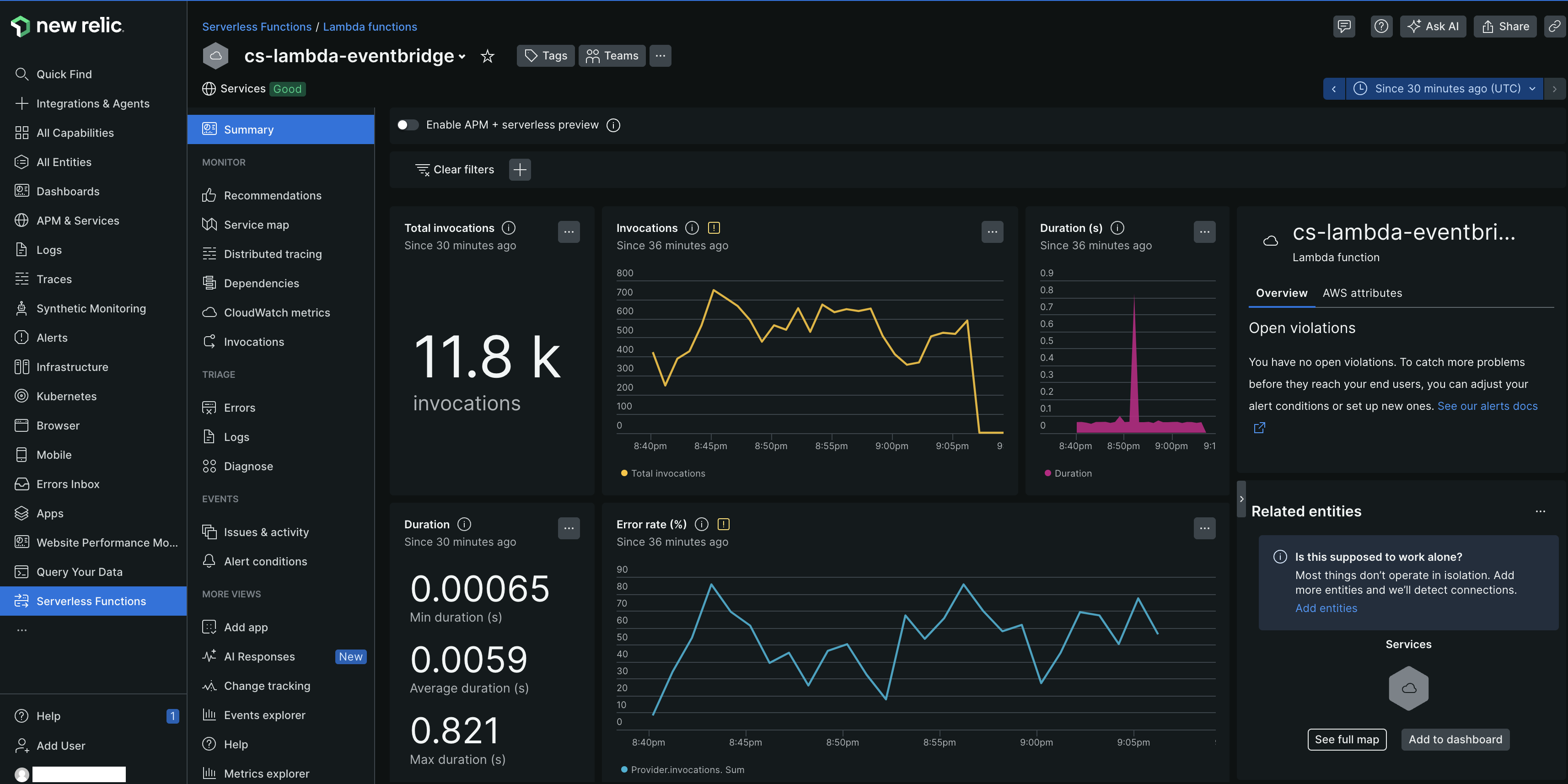

New Relic のAWS Lambda向けインストゥルメンテーションは、関数の内部動作を詳細に可視化します。 New Relic エージェントを関数に追加すると、各呼び出しが New Relic によって監視されます。 これにより、関数呼び出しの継続時間、エラーの監視、ソース イベントと関数の応答に関する詳細の記録が可能になります。

Lambdaテレメトリーの配送方法

テレメトリーデータをAWS Lambdaから New Relic に送信するには主に 3 つの方法があり、それぞれに独自のコストと信頼性に関する考慮事項があります。

- コスト効率の高い方法: デフォルトで AWS CloudWatch へのデータ送信を回避する Lambda 拡張機能を含む New Relic のレイヤーを活用します。

- 信頼性重視の方法: New Relic Lambda拡張機能を無効にし、データの送信に CloudWatch のみを使用して、 Lambda関数のオーバーヘッドを削減します。

- ハイブリッド方式: 拡張機能をフォールバックとして CloudWatch と組み合わせ、コスト効率と信頼性のバランスをとります。

コストの考慮

AWS Lambda のサーバーレス監視を実装すると、追加の AWS 料金が発生する場合があります。 New Relic にデータを報告する newrelic-log-ingestion Lambda関数はサードパーティのサービスとみなされ、関連するAWS料金はユーザーの責任となります。 newrelic-lambda-extensionNew RelicLambda レイヤー に含まれる を使用すると、ログとテレメトリデータを CloudWatchnewrelic-log-ingestion 経由で送信することを回避できますが、高可用性のニーズに合わせて 関数を CloudWatch フォールバックとして構成することも可能です。

AWS Lambda のサーバーレス監視を有効にすると、Amazon Web Services の料金が発生する可能性があります。 お客様の Lambda データを当社に報告する newrelic-log-ingestion Lambda 関数はサードパーティサービスとみなされます。このサービスの使用によって発生するAWS料金はお客様の責任となります。

New RelicLambda Layers にバンドルされている newrelic-lambda-extension を使用すると、CloudWatch および newrelic-log-ingestion 関数を介したログとテレメトリーの送信を回避できます。オブザーバビリティデータの高可用性を必要とする機能の CloudWatch フォールバック メソッドとして newrelic-log-ingestion 関数を設定することもできます。