Amazon Kinesis Data Firehose を介した Amazon Virtual Private Cloud Flow (VPC) ログは、ログを New Relic に送信する手間を軽減するのに役立ちます。AWS 資産全体からの VPC フロー ログを使用すると、パフォーマンス分析とネットワーク接続のトラブルシューティングに関する重要な洞察をすばやく理解できます。

Amazon Virtual Private Cloud (VPC) を使用すると、スケーラブルな AWS インフラストラクチャを使用して、分離された安全な仮想ネットワークに AWS リソースを起動できます。

前提条件

NewRelicの前提条件

- NewRelicアカウント。持っていませんか?無料でお申し込み頂けます!クレジットカードは必要ありません。

AWSの前提条件

重要

Kinesis Data Firehose 経由の Amazon VPC フロー ログは、FedRAMP のお客様にはまだサポートされていません。それまでの間、 FedRAMP 取り込み APIを使用できます。

環境:

- AWS CLI(v 1.9.15+)がインストールされています。

- Amazon VPC フロー ログを収集する AWS リージョンのリスト。

- VPC フロー ログを送信するように設定される VPC ID 。よりきめ細かい制御が必要な場合は、VPC ID の代わりにサブネット IDを指定します。

権限:

- VPC フロー ログを作成する権限を持つ AWS ユーザー。

- ログ配信所有者の Amazon S3 ログ ファイルの読み取りと書き込みのアクセス許可。

- Kinesis Data Firehose が IAM ロールを引き受けることを許可します。

未配信のフロー ログ メッセージを保存する権限を持つ S3 バケットの ARN。

サンプリングを有効にする場合は、Lambda の IAM ロールの ARN が必要です。

S3 バケットにアクセスできる Kinesis Data Firehoseの ARN。

ヒント

特定のリージョンの VPC フロー ログを初めて設定するときは、ガイド付きインストールで新しいデータ ファイアホースを作成することをお勧めします。同じリージョン内の後続の VPC とサブネットについては、既存のデータ Firehose を再利用できます。

IAM ロール

AWS CLI を使用してフロー ログの統合をセットアップする場合は、さまざまなインフラストラクチャ コンポーネントに対して 1 つまたは 2 つの IAM ロールを提供する必要があります。CloudFormation を使用する場合は、独自のロールを提供するか、テンプレートに新しいロールを定義させることができます。

必要な役割には、少なくとも次の権限が必要です。

New Relic でのログのフォーマット

精選されたフロー ログの探索とエンティティ リンクを使用するには、VPC フロー ログの次の形式に従う必要があります。

$${version} ${account-id} ${region} ${az-id} ${sublocation-type} ${vpc-id} ${subnet-id} ${instance-id} ${interface-id} ${srcaddr} ${pkt-srcaddr} ${pkt-src-aws-service} ${dstaddr} ${pkt-dstaddr} ${pkt-dst-aws-service} ${srcport} ${dstport} ${protocol} ${packets} ${bytes} ${flow-direction} ${traffic-path} ${start} ${end} ${action} ${log-status}ヒント

ログ フィールドの詳細については、 VPC Amazon ドキュメントで使用可能なフィールドを確認してください。

VPC フロー ログには、 Log_VPC_Flows_AWSという名前の ログ パーティション を使用する必要があります。 ガイド付きインストールを使用する場合、これは自動的に処理されます。

New Relic で Amazon VPC Flow Logs モニタリングを設定する

ガイド付きウィザードに従って、Amazon VPC フロー ログをインストールします。

開始します。

Select an account

ドロップダウンから、Amazon VPC フローログを送信する New Relic アカウントを選択し、

Continue

をクリックします。

Select your data

セクションで、

Amazon VPC Flow Logs

を選択し、

Continue

をクリックします。

Select your install method

セクションで、

CLI

に進み、

Continue

をクリックします。

これらの手順の後、新しいウィザードがポップアップ表示され、AWS Kinesis Firehose サービスを介して Amazon VPC フロー ログを New Relic に送信するためのセットアップを支援します。

Choose Setup Optionsセクション:

セットアップ方法が正しいことを確認します。

VPC フロー ログを New Relic に送信する AWS リージョンを選択します。

必要に応じて、Kinesis Data Firehose を再利用する場合は、

I already have a Kinesis Firehose to New Relic

チェックボックスをオンにして、

Define flow logs

セクションに進みます。

Continue

をクリックします。

Define Kinesis Firehoseセクション:

Kinesis Firehose Name

フィールドで、生成された名前が正しいことを確認します。

Firehose Backup Bucket

フィールドに、配信に失敗したメッセージを保存するために使用されるS3 バケットの ARNを入力します。 ARN は次の形式に従う必要があります:

arn:my_string。Firehose IAM Role

フィールドに、Kinesis Data Firehose によって使用されるIAM ロールの ARNを入力します。 ARN は次の形式に従う必要があります:

arn:my_string。Continue

をクリックします。

必要に応じて、VPC フロー ログをサンプリングする場合は、

Use Sampling

チェックボックスを選択し、次の操作を行います。

Generate Kinesis Firehoseセクションで、 Generate CLI Commandをクリックし、次の操作を行います。

ヒント

このデータ取り込みに使用する新しい自動的に生成されます。 キーを再生成するには、 Generate and use a new keyをクリックします。

既存のキーを再利用する場合は、最初のステップで

AccessKey値を更新してください。Create your Kinesis Data Firehose

のコード ブロックの内容をコピーし、AWS CLI に貼り付けて実行します。

Kinesis Firehose が作成されたかどうかを確認するには、AWS CLI の 2 番目のステップからコマンドを実行します。ARN が返されない場合は、30 秒待ってから再試行してください。

Kinesis Firehose に対して返された ARN をコピーし、

arn:my_string形式でKinesis Data Firehose ARN

フィールドに貼り付けます。 次に、

Continue

をクリックします。

ガイド付きインストールで Kinesis Firehose ステップを生成します。

Define Flow Logsセクションで、次の操作を行います。

Traffic Type

ドロップダウンから、承認されたもののみを送信するか、拒否されたもののみを送信するか、またはすべてのフロー ログ エントリを送信するかを選択します。

Flow Source ID

フィールドに、Amazon VPC フロー ログを作成する必要がある VPC ID (

vpc-MY_STRING) またはサブネット ID (subnet-MY_STRING) を入力します。Flow Source Type

フィールドに自動的に値が入力されるので、

Continue

をクリックします。

Create Flow Logsセクションで、 Generate CLI Commandをクリックして構文ブロックの内容をコピーします。 次に、AWS CLI で実行して、指定されたリソースのフローログの生成を開始します。

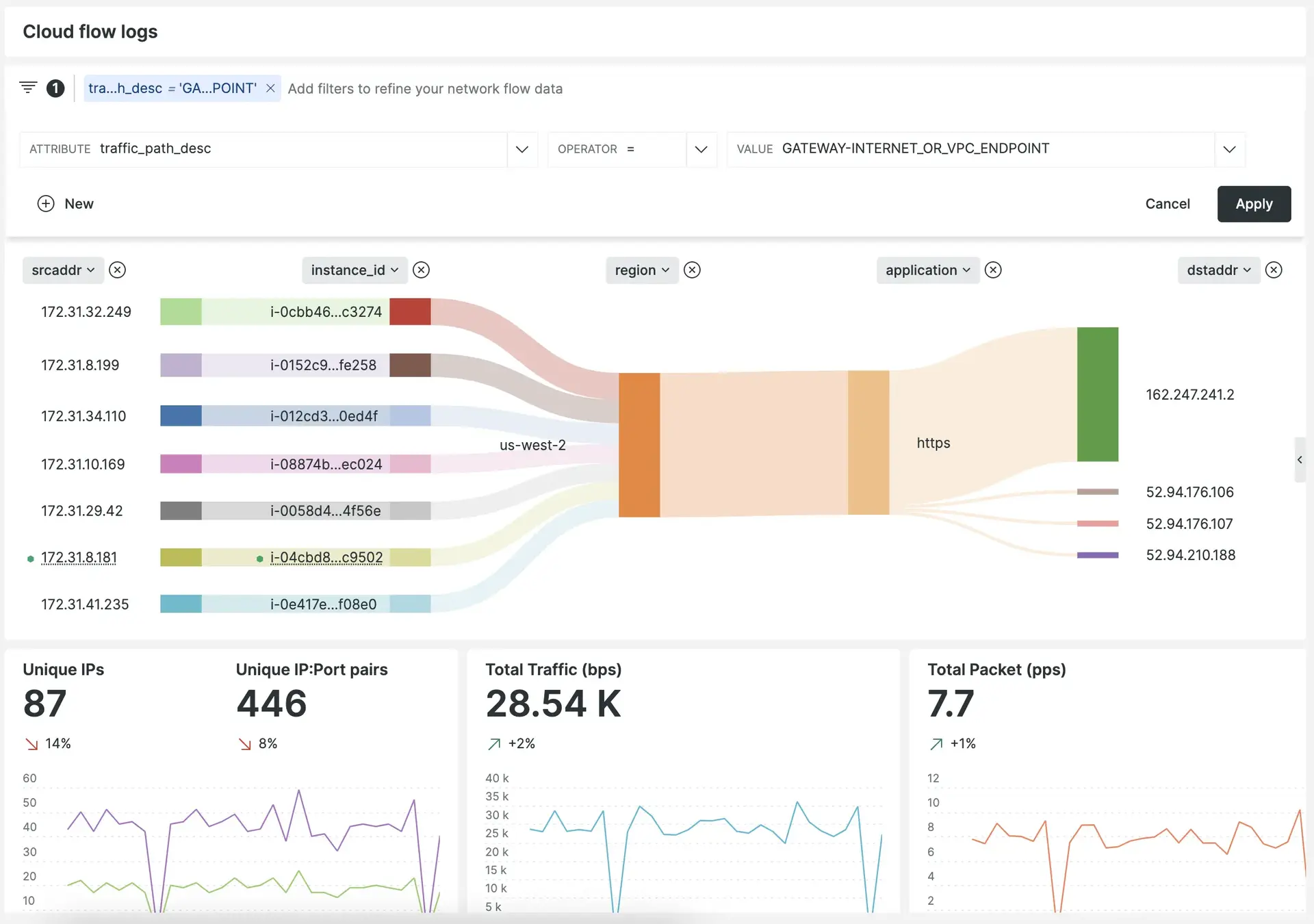

Continueをクリックして、New Relic のネットワーク監視セクションで Amazon VPC フロー ログの調査を開始します。