Les logiciels modernes sont composés de milliers de composants et les offres de sécurité legacy ne fournissent pas les informations détaillées nécessaires pour monitorer et corriger efficacement les vulnérabilités que ces composants introduisent. Avec New Relic Security Remediation Explorer (Security RX), les ingénieurs des équipes DevSecOps, SRE et InfoSec peuvent collaborer plus rapidement, identifier, trier et corriger les vulnérabilités de votre parc.

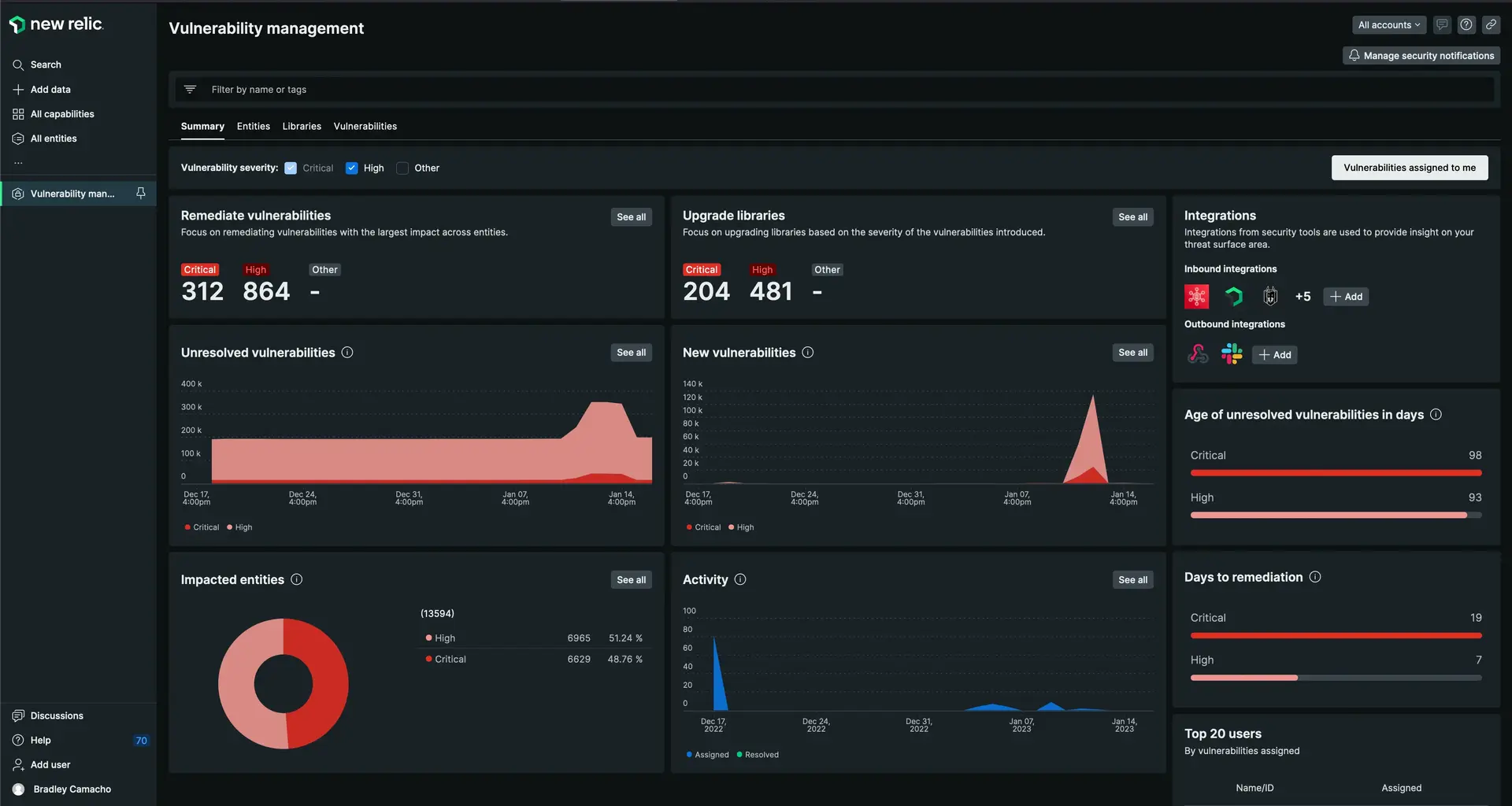

one.newrelic.com > All capabilities > Security RX

Avec Security RX, vous obtenez :

Une vue d'ensemble de toutes les vulnérabilités, y compris celles détectées par la plateforme New Relic et nos partenaires d'intégration tels que FOSSA, AWS Security Hub, Trivy, Snyk, Dependabot, et bien d'autres.

Visibilité continue en temps d'exécution des vulnérabilités dans vos applications, infrastructure et environnements cloud

Near temps réel déployé validation des correctifs de sécurité

Avec Security RX, surmontez les angles morts de sécurité sur l'ensemble de votre stack , de l'application à infrastructure , sans sacrifier la vitesse. Passez moins de temps à trier les faux positifs et les résultats de faible valeur, afin que votre équipe puisse corriger moins de choses et en livrer davantage.

Visitez one.newrelic.com pour commencer dès aujourd'hui.

Afficher les informations de sécurité détaillées pour les développeurs, les équipes de sécurité et les architectes

En tant qu'ingénieur, vous souhaitez :

Maintenir une application saine

Identifiez les vulnérabilités les plus urgentes de votre portefeuille de logiciels

Comprendre le risque que représente chaque vulnérabilité

Intégrez les tâches de « sécurité » de l'équipe de sécurité à votre workflow quotidien afin de fournir facilement des logiciels plus sécurisés avec moins de travail

Pour approfondir ces cas d'utilisation, voir :

En tant que membre d'une équipe de sécurité, vous souhaitez :

Calculez la surface de vulnérabilités de votre système logiciel

Comprendre comment l'architecture d'exécution de chaque application affecte les risques, les vulnérabilités et la gravité de l'entreprise

Pour approfondir ces cas d'utilisation, voir :

Quelle est la prochaine étape ?

Prêt à commencer à utiliser Security RX ? Suivez ces étapes :

Vérifier les prérequis

Vérifiez que vous disposez des autorisations et des accès requis.

Configurer l'intégration

Configurez les agents APM, les agents d'infrastructure ou les outils tiers

Comprendre la priorisation

Découvrez comment les vulnérabilités sont classées selon les scores CVSS, EPSS et les données relatives aux ransomwares.

Security RX pour les applications

Monitorer les vulnérabilités dans la dépendance de votre application

Security RX pour l'infrastructure

Monitorer les vulnérabilités de votre package de système d'exploitation et de vos distributions

Security RX pour le cloud

Monitorez et corrigez les erreurs de configuration cloud dans votre environnement AWS.