fonctionnalité Disponibilité

le contrôle de la flotte pour le cluster Kubernetes est généralement disponible (GA). La prise en charge de la gestion des agents sur les hôtes est actuellement en version préliminaire publique.

Pour une liste complète des agents pris en charge et de leurs environnements, consultez notre documentation sur la compatibilité des types d'agents.

La fonctionnalité d'aperçu public est fournie conformément à nos politiques de pré-sortie.

Le contrôle de la flotte et son composant sous-jacent, Agent Control, sont conçus avec une sécurité multicouche. Cette page fournit un aperçu de la fonctionnalité de sécurité clé.

Important : Sécurisation des données au repos

Les secrets Kubernetes sont uniquement codés en base64, ce qui n'est pas une forme de chiffrement. Pour sécuriser correctement les informations sensibles telles que les clés privées, il est essentiel de garantir que datastore etcd de votre cluster Kubernetes est chiffré au repos.

Connexions sécurisées et intégrité de la configuration

Pour protéger les données en transit et empêcher toute falsification, Contrôle de la flotte utilise plusieurs couches de sécurité pour toutes les communications.

Chiffrement TLS : toutes les communications entre Agent Control et le backend New Relic, y compris le contrôle du point de terminaison de flotte, sont transmises via des canaux sécurisés et cryptés TLS.

Signature cryptographique : En plus de TLS, toutes les configurations délivrées par le contrôle de la flotte à l'Agent Control sont signées cryptographiquement par New Relic. Agent Control vérifie cette signature avant d'appliquer toute configuration, garantissant que seules les instructions authentiques et non modifiées sont exécutées sur votre entité gérée.

Authentification et autorisation

Le contrôle de la flotte utilise des mécanismes d'authentification distincts pour ses différentes composantes afin de garantir un accès sécurisé et approprié.

Authentification du contrôle de l'agent : le composant Agent Control s'authentifie auprès du backend contrôle de la flotte à l'aide d'identités au niveau du système, telles qu'une paire de clés et un jeton ou un ID client et un secret. Cela garantit que seule l'instance autorisée d'Agent Control peut recevoir des instructions de gestion.

Authentification de l'agent : Les agents individuels déployés par le contrôle de la flotte (comme l'agent d'infrastructure ou le Collecteur Otel) s'authentifient auprès du point de terminaison d'ingestion New Relic à l'aide de votre clé de licence New Relic standard.

autorisations utilisateur : toutes les actions utilisateur au sein de l'interface utilisateur et de l'API de contrôle de la flotte sont régies par le contrôle d'accès basé sur les rôles de New Relic. Pour créer ou gérer des flottes, l'utilisateur a besoin du rôle de responsable d'organisation ou d'un rôle personnalisé avec les autorisations de gestion de flotte équivalentes.

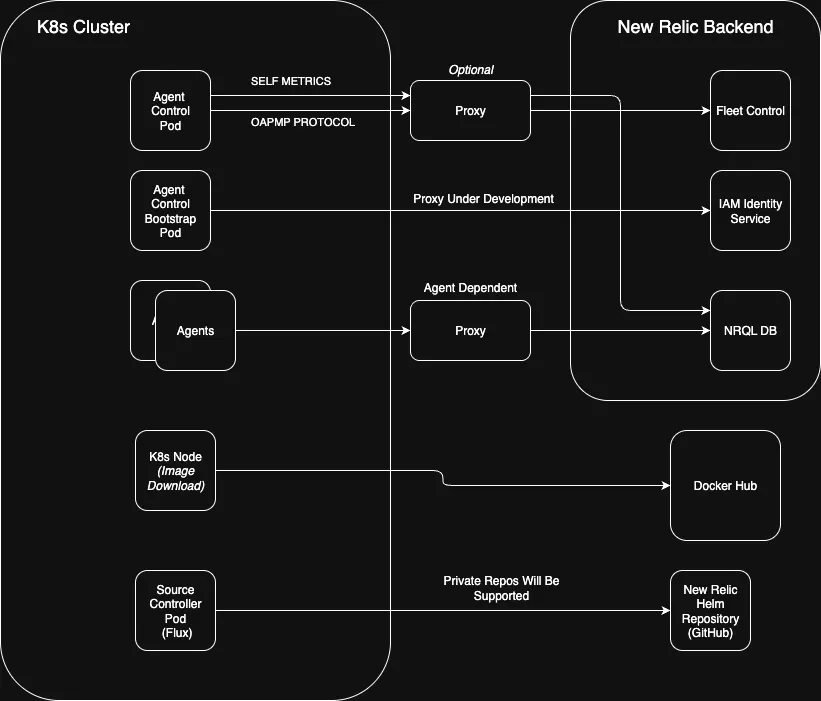

Prise en charge du proxy

Pour les environnements avec sortie réseau restreinte, Agent Control fournit une prise en charge complète des proxys HTTP et HTTPS au niveau du système. En configurant les variables d'environnement standard HTTP_PROXY et HTTPS_PROXY sur vos hôtes ou au sein de votre cluster Kubernetes, toutes les communications sortantes d'Agent Control seront acheminées en toute sécurité via votre proxy spécifié.

Accès au référentiel public

Pour simplifier l'installation et réduire les frictions de sécurité, tous les composants requis pour le contrôle de la flotte sont hébergés dans un référentiel public.

Graphiques Helm : les graphiques Helm pour l'installation et la gestion d'Agent Control sont hébergés dans un référentiel New Relic public sur GitHub.

Images de conteneur : les images de conteneur pour Agent Control et ses agents gérés sont hébergées sur Docker Hub.